- Mitglied seit

- 06. Dez 2020

- Beiträge

- 200

- Punkte für Reaktionen

- 40

- Punkte

- 28

Ihr wollte Eure DSM übers Internet erreichbar haben?

Ihr wollt von außen Zugang zu Euren Services, Dockern, VMs, etc...?

Ihr wollt aber keine unerwünschten Besucher?

Ihr wollt auch keine unerwünschten Anmelde-Versuche von irgendwelchen Bots?

Ich habe hier ein paar Dinge zusammengetragen, welche meiner Meinung nach hilfreich sind um den Schutz zu erhöhen, wenn die DSM im Internet stehen und von außen zugänglich sein soll.

Gerne könnt ihr mir helfen diese Liste zu ergänzen und/oder zu korrigieren, wenn Euch noch etwas einfällt.

**********************************************************************************************

**********************************************************************************************

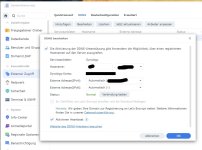

1) Wildcard-Zertifikat erstellen

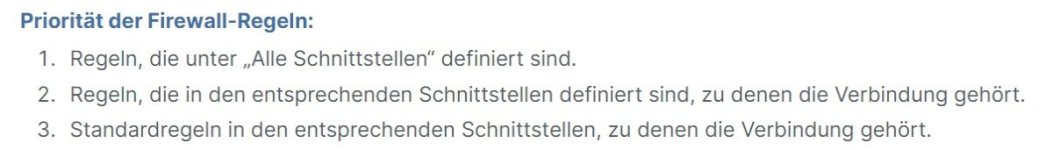

Unter Systemsteuerung --> Externer Zugriff --> Reiter "DDNS"

Hier auf "Hinzufügen" klicken und am besten einen Dienst von Synology auswählen. Danach einen Hostname sowie eine Endung frei wählen.

Als Beilspiel Hostname: sample und myds.me

Beide Haken setzen um ein Standard Zertifikat zu erstellen und Heartbeat zu aktivieren.

Danach unter Systemsteuerung --> Sicherheit --> Reiter "Zertifikat"

Hier auf "Hinzufügen" --> vorhandenes Zertifikat ersetzen --> das eben erstellte Zertifikat auswählen und auf "weiter" --> Punkt bei "Zertifikat von Let's Encrypt abrufen und auf "weiter" --> bei Domainname zum Beispiel eben sample.myds.me eintragen (ihr tragt natürlich das ein, was ihr bei DDSN selbst ausgesucht habt) --> und nun im Feld "Betreff Alternativer Name" nochmals die Domain, allerdings diesmal mit einem Stern (Wildcard) vorne dran. Also (um bei unserem Beispiel zu bleiben) *.sample.myds.me und danach auf "fertig" klicken

2) admin und guest Konto deaktiviert

Ihr solltet für die Admin-Verwaltung ein selbst gewählten User anlegen und den vorhandenen Standard "admin" User deaktiveren.

Da ich den guest User nicht benötige, habe ich diesen ebenfalls deaktiviert. Wenn ihr den User benötigt, könnt ihr ihn natürlich aktiviert lassen.

Ich habe mir für das File-Sharing unter Freunden eigene User mit selbst festgelegten Berechtigungen angelegt, aber das obliegt Euch wie ihr wollt.

Unter Systemsteuerung --> Benutzer und Gruppe --> Reiter "Benutzer"

Hier einfach das "admin" Konto auswählen, auf "Bearbeiten" klicken und den Haken bei "dieses Konto deaktivieren" klicken.

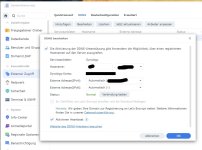

3) 2FA für alle Konten der admin Gruppe

Zur weiteren Sicherheit empfiehlt es sich die Zwei-Faktor-Authentifizierung (kurz 2FA) für alle Konten der admin Gruppe zu aktivieren.

Unter Systemsteuerung --> Sicherheit --> Reiter "Konto" und den Haken bei der 2FA setzen und die Benutzer der Admin Gruppe aktivieren.

Danach leitet Euch ein Menü durch die notwendigen Schritte wie zB die App für das Handy runter laden, den Benutzer daran anlegen, etc... ist kein Hexenwerk. Am besten auf den blauen Link "persönlich" klicken und gleich für den user einrichten. Ihr müsst das dann für jeden User der admin Gruppe extra einmalig einrichten (falls ihr mehrere User in dieser Gruppe habt).

Man kann bei erstmaliger Anmeldung mit der 2FA das Gerät auch als "vertrauenswürdig" kennzeichnen, wodurch es zu keiner erneuten 2FA an diesem Gerät kommt (zB der heimische PC, das eigene Handy,...). Dadurch werdet ihr nicht immer an den selben Geräten ausgebremst.

Ist meiner Meinung nach sehr zu empfehlen und kaum eine Einschränkung bei der Bequemlichkeit

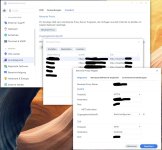

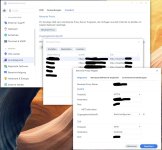

4) fehlerhafte Anmeldungen innerhalb einer bestimmten Zeit führen zu dauerhaftem Ban der IP

Falls es dennoch jemand schafft und sich versucht bei euch anzumelden, könnt ihr zusätzlich einstellen,

dass diese IPs nach einer gewissen Anzahl an fehlgeschlagenen Anmeldungen automatisch gesperrt werden.

Passt aber auf, dass Ihr Euch nicht selbst aussperrt wenn ihr euch paar Mal fehlerhaft anmeldet. Sollte dies passieren, müsst ihr irgendwie (anderer User oder von einer anderen IP) zu der Liste der geblockten IPs und Eure eigene IP von dort entfernen

Unter Systemsteuerung --> Sicherheit --> Reiter "Schutz" dort die entsprechenden Zahlen eintragen.

Ich habe es so eingestellt, dass es bei 3 fehlerhafte Versuche innerhalb von 60 Minuten zu einer Sperre der IP kommt und diese auch dauerhaft gesperrt bleibt.

Wie streng Ihr das einstellt, bleibt Euch selbst überlassen

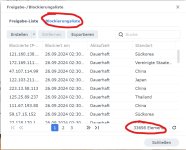

5) Firewall am NAS aktivieren und korrekt einstellen (Stichwort Geoblocking)

Unter Systemsteuerung --> Sicherheit --> Reiter "Firewall" beide Haken setzen (FW und FW-Benachrichtigungen aktivieren).

Danach das bestehende FW Profil "default" bearbeiten oder ein eigenes neues anlegen und auf "Regeln bearbeiten" klicken.

Es öffnet sich ein neues Fenster wo man gewisse Regeln festlegen kann. Ich habe hier zB als die erste und oberste Regel so eingestellt,

dass bei den Porst nur gewisse Services ausgewählt sind, bei den IPs nur gewissen Länder (AT, DE,...) und das ganze auf "zulassen".

D.h. nur gewisse Services aus gewissen Ländern sind zugelassen.

Leider kann man immer nur 15 Länder auswählen, weshalb ich weitere Regeln erstellt habe und jeweils 15 Länder ausgewählt habe,

welche ich auf "verbieten" eingestellt habe.

Passt nur auf, falls ihr einen VPN nutzt und von extern mit einer IP aus einem anderen Land zugreifen wollt. Dann müsst ihr dieses Land natürlich ebenfalls zulassen.

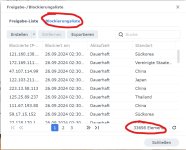

6) Nachrichten bei Anmeldeverhalten

Es ist nützlich über alles Informiert zu werden. Daher habe ich mir noch eine Regel im Protokoll-Center erstellt um über alle ungewöhnlichen Anmeldeverhalten bzw. sperrungen von IPs informiert zu werden (auch nützlich, wenn Ihr Euch selbst gesperrt habt und es nicht mitbekommen habt ^^).

Dazu das Protokoll-Center öffnen (ggf. diese App erst installieren) und links auf "Benachrichtigung" klicken.

Bei den Stichworten ist übrigens RegEx erlaubt, falls ihr mehrere Ausdrücke verknüpfen wollt. Ich habe beim Bild gleich ein Beilspiel angehängt, damit ihr seht wie so eine Meldung aussieht.

Wenn Ihr Eure Mail Adresse hinterlegt habt, dann werdet Ihr mit genau dieser Nachricht per Mail verständigt.

7) einzelnen Service über eine eigene URL (via https) erreichen

Dieser Punkt ist nur noch notwendig, wenn ihr bestimmte Services unter bestimmten URLs erreichen wollt.

Habt ihr also zB einen Docker mit dem Namen "Docker1" unter Port 1234 laufen, könnt ihr den Proxy so konfigurieren, dass ihr den Docker und sein Service

zB unter D1.sample.myds.me erreichen könnt (das ganze natürlich via HTTPS).

Unter Systemsteuerung --> Anmeldeportal --> Reiter "Erweitert" --> Reverse Proxy --> Erstellen --> im Reiter "Allgemein" folgendes eintragen:

Bei Quelle:

Name: was ihr wollt um den Service zu definieren

Protokoll: HTTPS

Hostname: zB D1.sample.myds.me (oder was auch immer ihr statt "D1" für euren Service wählt)

Port: den von Euch unter Systemsteuerung --> Anmeldung --> Reiter "DSM" festgelegten HTTPS Port

Bei Ziel:

Protokoll: HTTP

Hostname: localhost

Port: den Post des jeweiligen Docker/Services (in unserem Beispiel wäre das 1234)

Danach auf Speichern klicken und kontrollieren, ob ihr den Docker/Service unter der festgelegten URL erreichen könnt.

(nicht vergessen, ihr müsst unbedingt auch am Router den 443er Port auf den von Euch unter Systemsteuerung --> Anmeldung --> Reiter "DSM" festgelegten HTTPS Port weitergeleitet haben).

8) Fleißaufgabe um IPs von bekannten Blacklisten automatisch zu sperren.

Es gibt ein Script welches automatisch Eure Blackliste um bekannte IPs erweitert und diese dauerhaft sperrt.

Eine Anleitung sowie das Script selbst findet ihr unter https://github.com/hasunwoo/synology-ip-blacklist/

Das ist aber nicht mehr wirklich notwendig und nur noch als "Extra" zu betrachten.

Wer sich damit nicht auskennt und den Code im Script nicht halbwegs versteht/vertraut, lässt besser die Finger davon.

**********************************************************************************************

**********************************************************************************************

habe ich wo Fehler?

Gibt es noch etwas was ich vergessen habe?

LG

Kami

Ihr wollt von außen Zugang zu Euren Services, Dockern, VMs, etc...?

Ihr wollt aber keine unerwünschten Besucher?

Ihr wollt auch keine unerwünschten Anmelde-Versuche von irgendwelchen Bots?

Ich habe hier ein paar Dinge zusammengetragen, welche meiner Meinung nach hilfreich sind um den Schutz zu erhöhen, wenn die DSM im Internet stehen und von außen zugänglich sein soll.

Gerne könnt ihr mir helfen diese Liste zu ergänzen und/oder zu korrigieren, wenn Euch noch etwas einfällt.

**********************************************************************************************

**********************************************************************************************

1) Wildcard-Zertifikat erstellen

Unter Systemsteuerung --> Externer Zugriff --> Reiter "DDNS"

Hier auf "Hinzufügen" klicken und am besten einen Dienst von Synology auswählen. Danach einen Hostname sowie eine Endung frei wählen.

Als Beilspiel Hostname: sample und myds.me

Beide Haken setzen um ein Standard Zertifikat zu erstellen und Heartbeat zu aktivieren.

Danach unter Systemsteuerung --> Sicherheit --> Reiter "Zertifikat"

Hier auf "Hinzufügen" --> vorhandenes Zertifikat ersetzen --> das eben erstellte Zertifikat auswählen und auf "weiter" --> Punkt bei "Zertifikat von Let's Encrypt abrufen und auf "weiter" --> bei Domainname zum Beispiel eben sample.myds.me eintragen (ihr tragt natürlich das ein, was ihr bei DDSN selbst ausgesucht habt) --> und nun im Feld "Betreff Alternativer Name" nochmals die Domain, allerdings diesmal mit einem Stern (Wildcard) vorne dran. Also (um bei unserem Beispiel zu bleiben) *.sample.myds.me und danach auf "fertig" klicken

2) admin und guest Konto deaktiviert

Ihr solltet für die Admin-Verwaltung ein selbst gewählten User anlegen und den vorhandenen Standard "admin" User deaktiveren.

Da ich den guest User nicht benötige, habe ich diesen ebenfalls deaktiviert. Wenn ihr den User benötigt, könnt ihr ihn natürlich aktiviert lassen.

Ich habe mir für das File-Sharing unter Freunden eigene User mit selbst festgelegten Berechtigungen angelegt, aber das obliegt Euch wie ihr wollt.

Unter Systemsteuerung --> Benutzer und Gruppe --> Reiter "Benutzer"

Hier einfach das "admin" Konto auswählen, auf "Bearbeiten" klicken und den Haken bei "dieses Konto deaktivieren" klicken.

3) 2FA für alle Konten der admin Gruppe

Zur weiteren Sicherheit empfiehlt es sich die Zwei-Faktor-Authentifizierung (kurz 2FA) für alle Konten der admin Gruppe zu aktivieren.

Unter Systemsteuerung --> Sicherheit --> Reiter "Konto" und den Haken bei der 2FA setzen und die Benutzer der Admin Gruppe aktivieren.

Danach leitet Euch ein Menü durch die notwendigen Schritte wie zB die App für das Handy runter laden, den Benutzer daran anlegen, etc... ist kein Hexenwerk. Am besten auf den blauen Link "persönlich" klicken und gleich für den user einrichten. Ihr müsst das dann für jeden User der admin Gruppe extra einmalig einrichten (falls ihr mehrere User in dieser Gruppe habt).

Man kann bei erstmaliger Anmeldung mit der 2FA das Gerät auch als "vertrauenswürdig" kennzeichnen, wodurch es zu keiner erneuten 2FA an diesem Gerät kommt (zB der heimische PC, das eigene Handy,...). Dadurch werdet ihr nicht immer an den selben Geräten ausgebremst.

Ist meiner Meinung nach sehr zu empfehlen und kaum eine Einschränkung bei der Bequemlichkeit

4) fehlerhafte Anmeldungen innerhalb einer bestimmten Zeit führen zu dauerhaftem Ban der IP

Falls es dennoch jemand schafft und sich versucht bei euch anzumelden, könnt ihr zusätzlich einstellen,

dass diese IPs nach einer gewissen Anzahl an fehlgeschlagenen Anmeldungen automatisch gesperrt werden.

Passt aber auf, dass Ihr Euch nicht selbst aussperrt wenn ihr euch paar Mal fehlerhaft anmeldet. Sollte dies passieren, müsst ihr irgendwie (anderer User oder von einer anderen IP) zu der Liste der geblockten IPs und Eure eigene IP von dort entfernen

Unter Systemsteuerung --> Sicherheit --> Reiter "Schutz" dort die entsprechenden Zahlen eintragen.

Ich habe es so eingestellt, dass es bei 3 fehlerhafte Versuche innerhalb von 60 Minuten zu einer Sperre der IP kommt und diese auch dauerhaft gesperrt bleibt.

Wie streng Ihr das einstellt, bleibt Euch selbst überlassen

5) Firewall am NAS aktivieren und korrekt einstellen (Stichwort Geoblocking)

Unter Systemsteuerung --> Sicherheit --> Reiter "Firewall" beide Haken setzen (FW und FW-Benachrichtigungen aktivieren).

Danach das bestehende FW Profil "default" bearbeiten oder ein eigenes neues anlegen und auf "Regeln bearbeiten" klicken.

Es öffnet sich ein neues Fenster wo man gewisse Regeln festlegen kann. Ich habe hier zB als die erste und oberste Regel so eingestellt,

dass bei den Porst nur gewisse Services ausgewählt sind, bei den IPs nur gewissen Länder (AT, DE,...) und das ganze auf "zulassen".

D.h. nur gewisse Services aus gewissen Ländern sind zugelassen.

Leider kann man immer nur 15 Länder auswählen, weshalb ich weitere Regeln erstellt habe und jeweils 15 Länder ausgewählt habe,

welche ich auf "verbieten" eingestellt habe.

Passt nur auf, falls ihr einen VPN nutzt und von extern mit einer IP aus einem anderen Land zugreifen wollt. Dann müsst ihr dieses Land natürlich ebenfalls zulassen.

6) Nachrichten bei Anmeldeverhalten

Es ist nützlich über alles Informiert zu werden. Daher habe ich mir noch eine Regel im Protokoll-Center erstellt um über alle ungewöhnlichen Anmeldeverhalten bzw. sperrungen von IPs informiert zu werden (auch nützlich, wenn Ihr Euch selbst gesperrt habt und es nicht mitbekommen habt ^^).

Dazu das Protokoll-Center öffnen (ggf. diese App erst installieren) und links auf "Benachrichtigung" klicken.

Bei den Stichworten ist übrigens RegEx erlaubt, falls ihr mehrere Ausdrücke verknüpfen wollt. Ich habe beim Bild gleich ein Beilspiel angehängt, damit ihr seht wie so eine Meldung aussieht.

Wenn Ihr Eure Mail Adresse hinterlegt habt, dann werdet Ihr mit genau dieser Nachricht per Mail verständigt.

7) einzelnen Service über eine eigene URL (via https) erreichen

Dieser Punkt ist nur noch notwendig, wenn ihr bestimmte Services unter bestimmten URLs erreichen wollt.

Habt ihr also zB einen Docker mit dem Namen "Docker1" unter Port 1234 laufen, könnt ihr den Proxy so konfigurieren, dass ihr den Docker und sein Service

zB unter D1.sample.myds.me erreichen könnt (das ganze natürlich via HTTPS).

Unter Systemsteuerung --> Anmeldeportal --> Reiter "Erweitert" --> Reverse Proxy --> Erstellen --> im Reiter "Allgemein" folgendes eintragen:

Bei Quelle:

Name: was ihr wollt um den Service zu definieren

Protokoll: HTTPS

Hostname: zB D1.sample.myds.me (oder was auch immer ihr statt "D1" für euren Service wählt)

Port: den von Euch unter Systemsteuerung --> Anmeldung --> Reiter "DSM" festgelegten HTTPS Port

Bei Ziel:

Protokoll: HTTP

Hostname: localhost

Port: den Post des jeweiligen Docker/Services (in unserem Beispiel wäre das 1234)

Danach auf Speichern klicken und kontrollieren, ob ihr den Docker/Service unter der festgelegten URL erreichen könnt.

(nicht vergessen, ihr müsst unbedingt auch am Router den 443er Port auf den von Euch unter Systemsteuerung --> Anmeldung --> Reiter "DSM" festgelegten HTTPS Port weitergeleitet haben).

8) Fleißaufgabe um IPs von bekannten Blacklisten automatisch zu sperren.

Es gibt ein Script welches automatisch Eure Blackliste um bekannte IPs erweitert und diese dauerhaft sperrt.

Eine Anleitung sowie das Script selbst findet ihr unter https://github.com/hasunwoo/synology-ip-blacklist/

Das ist aber nicht mehr wirklich notwendig und nur noch als "Extra" zu betrachten.

Wer sich damit nicht auskennt und den Code im Script nicht halbwegs versteht/vertraut, lässt besser die Finger davon.

**********************************************************************************************

**********************************************************************************************

habe ich wo Fehler?

Gibt es noch etwas was ich vergessen habe?

LG

Kami

Zuletzt bearbeitet: