Wenn ich da Europe/Bucharest sehe kommt mir sofort MariusHosting als Quelle in den Sinn. Persönlich fand ich damals den von Marius gewählten Stack nicht ganz ideal, aber das mag Geschmackssache sein.

Ein Problem bei den Containern liegt hier:

Paperless-NGX-DB Image: postgres postgres:latest

Das ist keine gute Idee, wenn Du nicht vor einem Update die Datenbank exportierst und danach wieder importierst. Die aufsteigenden Versionen von postgresql sind in der Regel nicht abwärtskompatibel. Das heißt, wenn Du postgres-basiert arbeitest, mußt Du entweder postgresql konstant halten (darum steht in meinem Stack oben nicht "postgresql:latest" sondern "postgresql:15").

Wenn Du bei Dir latest zu 15 änderst (was Du vermutlich zum Testen gemacht hast) und es nicht startet, dann hast Du nicht Version 15, sondern vielleicht 16 oder 17. Auf alle Fälle ist das eine potentielle Fehlerquelle für die Zukunft, an die Du denken mußt, wenn das grundsätzliche Update-Problem gelöst ist.

Auch redis würde ich persönlich konstant halten, das ist aber meines Wissen nicht ganz so kritisch.

Die Frage ist hier aber erst einmal eher, warum Du den Zertifikatsfehler bekommst. Das sieht aus, als ob das "CA certificate" in Deinem sogenannten trust store abgelaufen ist. Ein Grund dafür könnte sein, daß Du DSM 6.2.3 verwendest. Gibt es dafür einen speziellen Grund? Wenn nicht, würde ich erst einmal versuchen, das auf 6.2.4 hochzuziehen.

Hast Du Zugang über ein Terminal zu Deinem NAS, also per ssh? Wenn ja, dann verbinde Dich bitte einmal über das Terminal mit dem NAS, und gehe in den Ordner

Dort gibst Du dann bitte einmal ein:

Code:

curl -v https://production.cloudflare.docker.com

Als Ergebnis erhältst Du, wenn alles o.k. ist:

Code:

* TLSv1.2 (OUT), TLS header, Certificate Status (22):

* TLSv1.2 (OUT), TLS handshake, Client hello (1):

* TLSv1.2 (IN), TLS handshake, Server hello (2):

* TLSv1.2 (IN), TLS handshake, Certificate (11):

* TLSv1.2 (IN), TLS handshake, Server key exchange (12):

* TLSv1.2 (IN), TLS handshake, Server finished (14):

* TLSv1.2 (OUT), TLS handshake, Client key exchange (16):

* TLSv1.2 (OUT), TLS change cipher, Client hello (1):

* TLSv1.2 (OUT), TLS handshake, Finished (20):

* TLSv1.2 (IN), TLS change cipher, Client hello (1):

* TLSv1.2 (IN), TLS handshake, Finished (20):

> GET / HTTP/2

> Host: production.cloudflare.docker.com

> User-Agent: curl/7.54.0

> Accept: */*

>

< HTTP/2 403

< date: Sun, 16 Feb 2025 16:46:44 GMT

< content-type: application/json

< content-length: 55

< server: cloudflare

< cf-ray: 912f0388108e0ddc-FRA

<

{"status":403,"message":"Error: invalid URL signature"}

wobei in der Zeile cf-ray ein anderer Wert stehen kann.

Liegt bei Deinem System ein veraltetes Zertifikat vor, wird stattdessen folgende Meldung ausgeworfen:

Code:

* TLSv1.2 (OUT), TLS header, Certificate Status (22):

* TLSv1.2 (OUT), TLS handshake, Client hello (1):

* TLSv1.2 (IN), TLS handshake, Server hello (2):

* TLSv1.2 (IN), TLS handshake, Certificate (11):

* TLSv1.2 (OUT), TLS alert, Server hello (2):

* SSL certificate problem: certificate has expired

curl: (60) SSL certificate problem: certificate has expired

More details here: https://curl.haxx.se/docs/sslcerts.html

curl performs SSL certificate verification by default, using a "bundle"

of Certificate Authority (CA) public keys (CA certs). If the default

bundle file isn't adequate, you can specify an alternate file

using the --cacert option.

If this HTTPS server uses a certificate signed by a CA represented in

the bundle, the certificate verification probably failed due to a

problem with the certificate (it might be expired, or the name might

not match the domain name in the URL).

If you'd like to turn off curl's verification of the certificate, use

the -k (or --insecure) option.

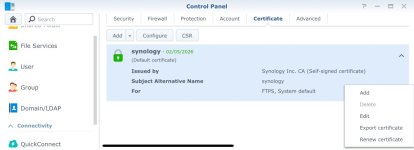

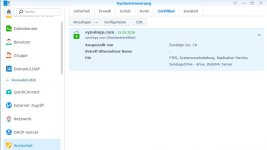

Wenn das der Fall ist, dann gehe bitte einmal im DSM ins "Control Panel", dort unter "Security", da gibt es einen Punkt "Zertifikate".

Bei Vorliegen gültiger Zertifikate sieht das so aus:

Wenn das abgelaufen ist, dann mach mal einen Rechtsklick drauf und klicke "renew certificate".