Jungs, danke, an dem Punkt bin ich, wo ich genau weiß, was ich will und das habe ich hier gefühlt tausend mal geschrieben. Die Gesamtstruktur habe ich, ja und auch aufgeschrieben, genauso das Video angesehen (tu mir da mit der Geschwindigkeit und englisch etwas schwer... und genau das was ich will, hat er nicht gezeigt, das muss ich wieder wo anders raus finden.... usw....)

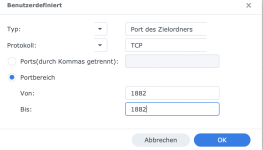

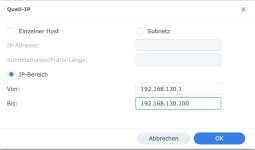

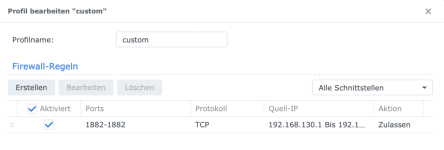

ein letztes, dann gebe ich auf. VLan Shelly ist isoliert, ein Port 188x soll zum Lan MGMT geöffnet werden.

das betrifft die Unifi Firewall, muss das jetzt rausfinden, wie das geht. Ja schreiben, dass es geht ist schön, bringt mich leider nicht weiter.

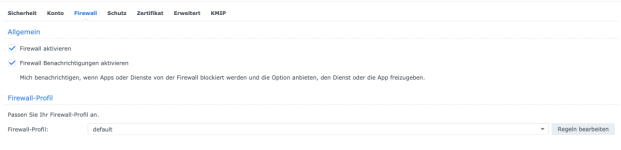

in der Syno Firewall - kenne ich noch genauso wenig - eine Regel diesen Port ausschließlich zum Docker umzuleiten.

mir geht es hier um das Lernen, verstehen wie es geht, wird mich in Summe nicht wirklich sicherer machen, da genug andere Stellen Scheunentore sind, aber der Anfang es zu verstehen, darum geht es mir. Da bringt es mich aber nicht weiter, ja das geht zu sagen...