Hallo,

ich will aus der Hauptwohnung mit dem NAS auf die Kamera der Ferienwohnung zugreifen.

HauptWohnung

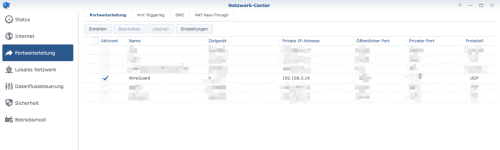

- Synology Router 6600 mit OpenVPN

- NAS mit WireGuard im Docker

- Synology Surveillance Station

Ferienwohnung

- externes Wifi

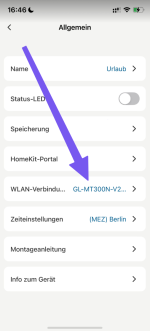

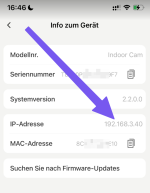

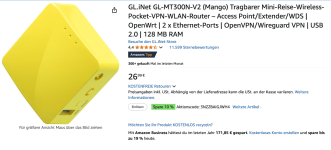

- mein kleiner VPN Router

- Kamera die mit dem kleinen Router verbunden ist. Geht. Auch die App zeigt das Bild.

- Wohin verbinden? OpenVPN? Oder eher WireGuard?

- Als Server, oder als Client?

Ich hab das mal mit dem Docker versucht. Die Verbindugn klappte. So konnten alle geräte darüber laufen. Aber ich konnte damals nicht aus der

Surveillance Station auf die CAM in der Ferienwohnugn zugreifen. Vermutlich weil im Docker die IP anders war oder so.

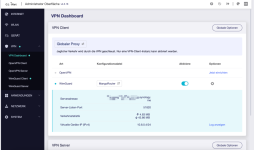

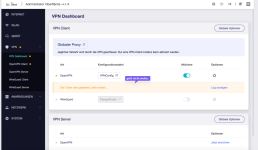

Deswegen habe ich nun im Router das VPN Packet aktiviert. Was sagt ihr. Wie macht man das nun?

ich will aus der Hauptwohnung mit dem NAS auf die Kamera der Ferienwohnung zugreifen.

HauptWohnung

- Synology Router 6600 mit OpenVPN

- NAS mit WireGuard im Docker

- Synology Surveillance Station

Ferienwohnung

- externes Wifi

- mein kleiner VPN Router

- Kamera die mit dem kleinen Router verbunden ist. Geht. Auch die App zeigt das Bild.

- Wohin verbinden? OpenVPN? Oder eher WireGuard?

- Als Server, oder als Client?

Ich hab das mal mit dem Docker versucht. Die Verbindugn klappte. So konnten alle geräte darüber laufen. Aber ich konnte damals nicht aus der

Surveillance Station auf die CAM in der Ferienwohnugn zugreifen. Vermutlich weil im Docker die IP anders war oder so.

Deswegen habe ich nun im Router das VPN Packet aktiviert. Was sagt ihr. Wie macht man das nun?