- Mitglied seit

- 09. Mai 2019

- Beiträge

- 2.167

- Punkte für Reaktionen

- 922

- Punkte

- 148

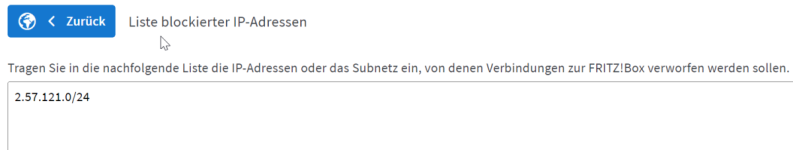

Hallo the other,Hier ein paar Infos aus einem anderen Forum mit Tips zum Einrichten...Und opnsense ist der pfsense ähnlich genug, um das hinzubiegen, denke ich.

Viel Erfolg...

das hatte ich schon einmal mit meinem Bruder probiert. Mein OpnSense war "stark genug", um von extern ÜBER EINEN TUNNEL von meinem NAS ein Film zu streamen. Die Fritzbox jedoch nicht. Sobald die VPN zwischen Fritzbox und der OpnSense aktiv war, war das Streamen ein Graus.