- Mitglied seit

- 26. Okt 2009

- Beiträge

- 9.683

- Punkte für Reaktionen

- 1.583

- Punkte

- 314

Auf Grund einer losgebrochenen Diskussion in einem anderen Thread und dem daraus resultierenden Wunsch nach einem eigenen Thread zum Thema - Wege und Möglichkeiten, eine Hardware Firewall wie z.B. eine pfSense auf einem APU-Board in ein bereits bestehendes LAN einzubinden - starte ich dieses Thema.

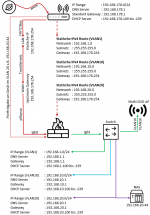

Ich habe es mir mal einfach gemacht und werde keinen Roman zu meiner Konfiguration schreiben, sondern einfach versuchen, es mit einer schematischen Darstellung zu erschlagen. Mir ist durchaus bewusst, das sich darüber nicht alle Fragen beantworten lassen, aber das ist genau die Intention dieses Thread. Stellt Fragen, wenn was unklar ist, oder schreibt eigene Beiträge, wie eure Konfiguration aussieht.

Ich werde diesen Thread hier wohl auch nicht federführend leiten, da ich auch nur ein Anwender mit gefährlichem Halbwissen bin und wir hier nun mal eine Menge Leute vom Fach dabeihaben. Wer also Bock hat, sich hier auszutoben.... dann bitte.

Hier also mein Beitrag, wie mein Netzwerk zu Hause schematisch aufgebaut ist (Fehler und Ungereimtheiten dienen einzig dazu, die Diskussion anzukurbeln)

Und nun Feuer frei. Ich bin gespannt, wie sich das hier entwickelt.

Tommes

Ich habe es mir mal einfach gemacht und werde keinen Roman zu meiner Konfiguration schreiben, sondern einfach versuchen, es mit einer schematischen Darstellung zu erschlagen. Mir ist durchaus bewusst, das sich darüber nicht alle Fragen beantworten lassen, aber das ist genau die Intention dieses Thread. Stellt Fragen, wenn was unklar ist, oder schreibt eigene Beiträge, wie eure Konfiguration aussieht.

Ich werde diesen Thread hier wohl auch nicht federführend leiten, da ich auch nur ein Anwender mit gefährlichem Halbwissen bin und wir hier nun mal eine Menge Leute vom Fach dabeihaben. Wer also Bock hat, sich hier auszutoben.... dann bitte.

Hier also mein Beitrag, wie mein Netzwerk zu Hause schematisch aufgebaut ist (Fehler und Ungereimtheiten dienen einzig dazu, die Diskussion anzukurbeln)

Und nun Feuer frei. Ich bin gespannt, wie sich das hier entwickelt.

Tommes

Zuletzt bearbeitet: