Hallo Zusammen,

ich brauche mal wieder Eure Hilfe....

Die Firewall auf meiner 415+ (DSM 7.1.1) ist aktiviert und scheint auch zu funktionieren.

Allerdings haben die verschiedenen Anwendungen recht viele Einträge hinterlassen, für meinen Geschmack zu viele und vor allem zu unübersichtlich.

Zum Verständis:

Was ich unter "Alle Schnittstellen" einrichte hat, wie der Name schon sagt, Gültigkeit für alle Schnittstellen. Korrekt?

Ich habe nämlich keinen Bedarf an einer Unterscheidung, das würde also passen.

Mein Wunsch:

- unbegrenzer Zugriff von den IPs aus dem Heimnetzwerk

- unbegrenzter Zugriff, wenn ich mich via OpenVPN auf der Diskstation anmelde

- Freigabe der für die jeweiligen Programme/ Apps benötigten Ports (wo sehe ich, welche Ports welche Anwendung nutzt) aus Deutschland (und ausgewählten anderen Ländern)

- und der Rest der Welt soll bitte draussen bleiben.

Wie könnte ich das einstellen und wie habt Ihr das realisiert?

Herzlichen Dank!

ich brauche mal wieder Eure Hilfe....

Die Firewall auf meiner 415+ (DSM 7.1.1) ist aktiviert und scheint auch zu funktionieren.

Allerdings haben die verschiedenen Anwendungen recht viele Einträge hinterlassen, für meinen Geschmack zu viele und vor allem zu unübersichtlich.

Zum Verständis:

Was ich unter "Alle Schnittstellen" einrichte hat, wie der Name schon sagt, Gültigkeit für alle Schnittstellen. Korrekt?

Ich habe nämlich keinen Bedarf an einer Unterscheidung, das würde also passen.

Mein Wunsch:

- unbegrenzer Zugriff von den IPs aus dem Heimnetzwerk

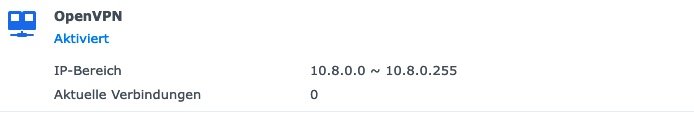

- unbegrenzter Zugriff, wenn ich mich via OpenVPN auf der Diskstation anmelde

- Freigabe der für die jeweiligen Programme/ Apps benötigten Ports (wo sehe ich, welche Ports welche Anwendung nutzt) aus Deutschland (und ausgewählten anderen Ländern)

- und der Rest der Welt soll bitte draussen bleiben.

Wie könnte ich das einstellen und wie habt Ihr das realisiert?

Herzlichen Dank!