- Registriert

- 23. Jan. 2012

- Beiträge

- 6.204

- Reaktionspunkte

- 1.106

- Punkte

- 248

Bei der pfsense/opensense FW ist es zB so, dass im default erstmal ALLES verboten ist.

Ich sag mal... "naja", je nachdem wie man "alles verboten" definiert... Hier mal ein kleiner Überblick...

Also erstmal die NAT-Regeln....

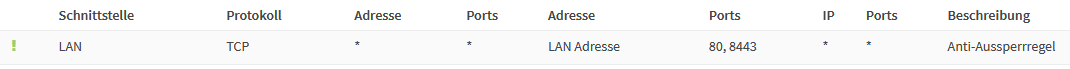

Anti-Lockout (unter Portweiterleitung)

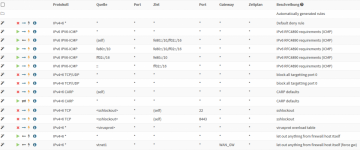

Dann noch die LAN -> WAN (unter Ausgehend)

Dann die FW-Regeln....

Floating

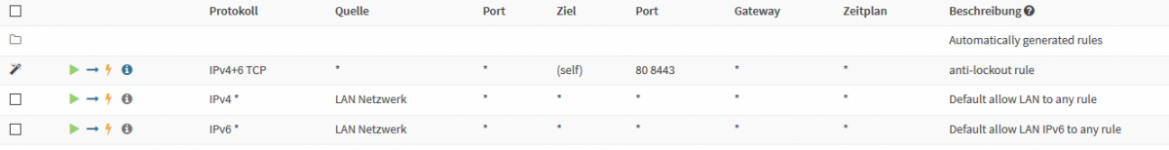

LAN

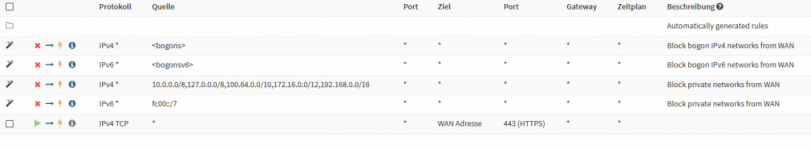

WAN

Loopback lass ich jetzt mal weg...

Ist zwar einiges verboten, aber auch einiges erlaubt (ansonsten wäre es auch ziemlich doof

)

)Aber das nur mal so als kleine Randnotiz