Moin zusammen.

Ich habe zwei Synology NAS und möchte Sonntag Nacht das Backup der NAS auf das jeweilige andere NAS schieben. Dazu kann ich natürlich einfach beide NAS über DDNS und mit entsprechender Portfreigabe in der Fritzbox grundsätzlich über das Internet erreichbar machen. Die DDNS kann ich dann als Ziel für das HyperBackup hinterlegen. Soweit so gut ...

Nun ist es aber natürlich so, dass ich dadurch die Diskstation anfällig für "Angriffe" mache solange diese über das Internet erreichbar sind. Daher war meine Überlegung eine temporäre VPN Verbindung herzustellen um die Backups zu machen. Sprich in der Nacht von Sonntag auf Montag für x Stunden VPN aufbauen und danach wieder abschalten.

Folgende Möglichkeiten kenne ich:

- Die Fritzbox LAN-LAN-Kopplung fällt laut AVM leider raus, da hier mindestens ein Anschluss eine öffentliche IPv4 benötigt.

- VPN Server Paket von Synology

- ...

Was wäre aus eurer Sicht noch möglich oder was haltet ihr für die sinnvollste Variante?

Viele Grüße,

Christian

Ich habe zwei Synology NAS und möchte Sonntag Nacht das Backup der NAS auf das jeweilige andere NAS schieben. Dazu kann ich natürlich einfach beide NAS über DDNS und mit entsprechender Portfreigabe in der Fritzbox grundsätzlich über das Internet erreichbar machen. Die DDNS kann ich dann als Ziel für das HyperBackup hinterlegen. Soweit so gut ...

Nun ist es aber natürlich so, dass ich dadurch die Diskstation anfällig für "Angriffe" mache solange diese über das Internet erreichbar sind. Daher war meine Überlegung eine temporäre VPN Verbindung herzustellen um die Backups zu machen. Sprich in der Nacht von Sonntag auf Montag für x Stunden VPN aufbauen und danach wieder abschalten.

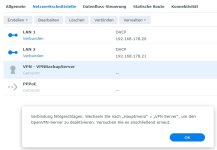

| Standort A | Standort B |

|

|

Folgende Möglichkeiten kenne ich:

- Die Fritzbox LAN-LAN-Kopplung fällt laut AVM leider raus, da hier mindestens ein Anschluss eine öffentliche IPv4 benötigt.

- VPN Server Paket von Synology

- ...

Was wäre aus eurer Sicht noch möglich oder was haltet ihr für die sinnvollste Variante?

Viele Grüße,

Christian