Das ist richtig, die Aussage ist mir aber zu stark pauschalisiert. Insofern könnte sich ein Jemand in Scheinsicherheit wiegen.

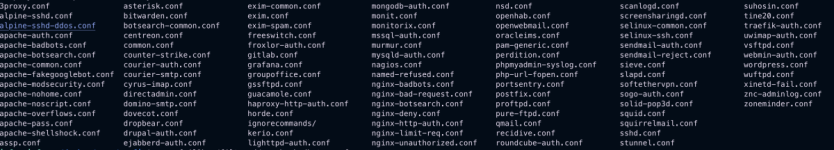

Ganz konkret sind die Standards wie folgt:

Code:

[ssh]

enabled = false

[nginx-http-auth]

enabled = true

filter = nginx-http-auth

port = http,https

logpath = /config/log/nginx/error.log

[nginx-badbots]

enabled = true

port = http,https

filter = nginx-badbots

logpath = /config/log/nginx/access.log

maxretry = 2

[nginx-botsearch]

enabled = true

port = http,https

filter = nginx-botsearch

logpath = /config/log/nginx/access.log

[nginx-deny]

enabled = true

port = http,https

filter = nginx-deny

logpath = /config/log/nginx/error.log

nginx-http-auth sperrt mir Access bei fehlerhaften

Basic-Auth.

nginx-badbots sperrt anhand des

User-Agents einige Bots aus.

Ob Botsearch über Agents oder IP-Tables geht, habe ich gerade nicht auf dem Schirm.

Faktisch bleibt damit folgendes Problem: Wenn ich eine Webseite OHNE 2FA (Basic-Auth oder Authelia) betreibe und mich "nur" auf die Authentifizierung der Anwendung verlasse, kann diese im schlimmsten Fall gebruteforced werden.

Das Risiko ist durchaus durch Verwendung des Nginx minimiert, aber tatsächlich noch vorhanden. Insofern sollte Fail2Ban nicht als Allheilmittel verschieben werden.

Aktuell mit der standard Config (alle Logs landen in der selben Datei) und aktuell reicht es mir so. Aber glaube auf langer Sicht will ich pro Tag eine eigene Datei haben. Dafür muss ich mich aber mit der Config erstmal befassen und verstehen wie die aufgebaut ist.

Ohne mich jetzt grob mit Docker-Syslog beschäftigt zu haben... folgende Idee: Was wäre denn, wenn du per Task den Container stoppst, die Datei per Task umbenennst und an zentrale Stelle schiebst?