Hallo in die Runde,

ich setze mich seit zwei Jahren etwas mit einem Synology NAS auseinander (derzeit DS220j). Ich habe dort alle Daten meiner Familie drauf, inkl. Fotos, Arbeitsunterlagen, Steuererklärung, Geburtsurkunde, etc. Also durchaus auch sensible Daten (es existiert eine gute 3-2-1 Backup Lösung, auch geografisch getrennt). Vorher lagen die Daten in der iCloud, davon arbeite ich mich sukzessive runter. Bisher habe ich nur über Quickconnect auf die NAS zugegriffen. Im Zuge der Umstellung auf Synology Calendar und Contacts und auch der Schlüsselbundverwaltung (Passwörter) werde ich andere Wege gehen müssen, damit Geräte sich synchronisieren. Ich kann VPN Verbindungen nutzen, aber nicht immer. Auch andere Familienmitglieder sollen ohne VPN auf den Server zugreifen können. Eine Reibungslose Kalendersynchronisation ist für meinen beruflichen sowie Arbeitsalltag zentral.

Ich habe mir verschiedene Themen hier durchgelesen und mir angefangen Gedanken über IT Sicherheit zu machen, entsprechend auch die festgepinnten Themen. Ich bin mir aber nicht sicher, ob ich das richtig verstanden habe, bzw. alle Einzelheiten tief genug durchdrungen:

Sicherheit: Die sicherste Variante, auf meine NAS von außen zuzugreifen, ist über VPN. Danach kommt, mit einigen Einschränkungen, ein reverse Proxy, wenn ich es richtig verstanden habe. Die dritte Variante, einen Port (bspw. 5001 für Calendar) über den Router einfach freizugeben und an 5001 auf der NAS durchzuleiten, wie es von Synology selbst empfohlen wird, ist eher ungeeignet. Ist das soweit richtig?

Was ich bisher getan habe, um mit Variante zwei (Reverse Proxy zu arbeiten):

Weitere Fragen, die sich mir stellen:

Muss ich bestimmte Ports (siehe Liste von Synology für die Anwendungen) freischalten oder ist das egal?

Unter Anmeldeportal>DSM ist der DSM Port mit 5001 angegeben. Ist das gut, oder sollte man hier etwas unkonventionelleres nehmen?

Muss ich Web Station installieren, da ich im Forum gelesen habe, dass Webstation die Weiterleitung der Ports von 443 an 5001 verhindert? Wie müsste ich Webstation dann einrichten? Bringt das was hinsichtlich Sicherheit?

Was kann ich sonst noch tun? (Geoblocking auf der NAS Firewall? Blockliste in der Firewall aktivieren? --> Wie lange ist sowas aktuell?)

Danke für Rückmeldungen! Bitte beachten, dass ich wenig bis kein Informatik/IT Verständnis mitbringe.

alex

ich setze mich seit zwei Jahren etwas mit einem Synology NAS auseinander (derzeit DS220j). Ich habe dort alle Daten meiner Familie drauf, inkl. Fotos, Arbeitsunterlagen, Steuererklärung, Geburtsurkunde, etc. Also durchaus auch sensible Daten (es existiert eine gute 3-2-1 Backup Lösung, auch geografisch getrennt). Vorher lagen die Daten in der iCloud, davon arbeite ich mich sukzessive runter. Bisher habe ich nur über Quickconnect auf die NAS zugegriffen. Im Zuge der Umstellung auf Synology Calendar und Contacts und auch der Schlüsselbundverwaltung (Passwörter) werde ich andere Wege gehen müssen, damit Geräte sich synchronisieren. Ich kann VPN Verbindungen nutzen, aber nicht immer. Auch andere Familienmitglieder sollen ohne VPN auf den Server zugreifen können. Eine Reibungslose Kalendersynchronisation ist für meinen beruflichen sowie Arbeitsalltag zentral.

Ich habe mir verschiedene Themen hier durchgelesen und mir angefangen Gedanken über IT Sicherheit zu machen, entsprechend auch die festgepinnten Themen. Ich bin mir aber nicht sicher, ob ich das richtig verstanden habe, bzw. alle Einzelheiten tief genug durchdrungen:

Sicherheit: Die sicherste Variante, auf meine NAS von außen zuzugreifen, ist über VPN. Danach kommt, mit einigen Einschränkungen, ein reverse Proxy, wenn ich es richtig verstanden habe. Die dritte Variante, einen Port (bspw. 5001 für Calendar) über den Router einfach freizugeben und an 5001 auf der NAS durchzuleiten, wie es von Synology selbst empfohlen wird, ist eher ungeeignet. Ist das soweit richtig?

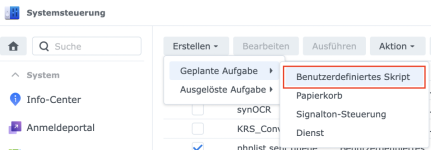

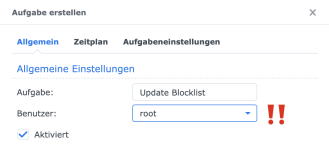

Was ich bisher getan habe, um mit Variante zwei (Reverse Proxy zu arbeiten):

- Eine DDNS angelegt, über DSM Systemsteuerung>externer Zugriff: beispielname.synology.me inkl. Let's Encrypt Zertifikat für die Domain, IPv4 und IPv6 werden automatisch vergeben.

- Subdomains für verschiedene Anwendungen angelegt (Anmeldeportal>Anwendungen, bspw. audio.beispielname.synology.me und hierfür dann Ports eingetragen bspw. 8801 für Audio Station.

- Unter Anmeldeportal>Erweitert Reverse Proxy Regel für CalDAV formuliert (nur zum Test, der Kalender lässt sich auch als Anwendung konfigurieren):

Quelle: calendar.beispielname.synology.me Port 443; Ziel: Feste-IP-NAS, Port 5001. - Ich erzwinge überall HTTPS bzw. HSTS

- Das LE Skript wird auf alle Subdomains angewandt.

- Portweiterleitung auf dem Router (speedport3) von 443 auf NAS-IP (fest) und Port 443

Weitere Fragen, die sich mir stellen:

Muss ich bestimmte Ports (siehe Liste von Synology für die Anwendungen) freischalten oder ist das egal?

Unter Anmeldeportal>DSM ist der DSM Port mit 5001 angegeben. Ist das gut, oder sollte man hier etwas unkonventionelleres nehmen?

Muss ich Web Station installieren, da ich im Forum gelesen habe, dass Webstation die Weiterleitung der Ports von 443 an 5001 verhindert? Wie müsste ich Webstation dann einrichten? Bringt das was hinsichtlich Sicherheit?

Was kann ich sonst noch tun? (Geoblocking auf der NAS Firewall? Blockliste in der Firewall aktivieren? --> Wie lange ist sowas aktuell?)

Danke für Rückmeldungen! Bitte beachten, dass ich wenig bis kein Informatik/IT Verständnis mitbringe.

alex