Hallo

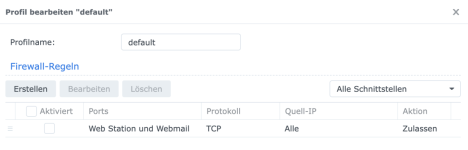

ich habe bei meiner DS220+ soeben Open VPN erfolgreich installiert, habe jetzt aber eine Frage zum Zugriff von extern: was muss ich nun deaktivieren, damit ich nur noch via Open VPN von aussen her auf die DS komme? Muss ich alle Portweiterleitungen ausser die VPN löschen?

ich habe bei meiner DS220+ soeben Open VPN erfolgreich installiert, habe jetzt aber eine Frage zum Zugriff von extern: was muss ich nun deaktivieren, damit ich nur noch via Open VPN von aussen her auf die DS komme? Muss ich alle Portweiterleitungen ausser die VPN löschen?