- Registriert

- 13. Juli 2019

- Beiträge

- 5.365

- Reaktionspunkte

- 2.313

- Punkte

- 259

Zum wie geht es weiter:

Die DS hält alle Daten auf einem Laufwerk. Das heißt sind die Laufwerke draußen, ist keine Schadsoftware mehr auf der DS.

Aber steckt man die Laufwerke (falls infiziert) in eine andere DS (oder eventuell einen Linux-Host) kann es wieder losgehen.

Sitzt andererseits der Angreifer woanders (PC wäre mein erster Verdacht), musst du ihn „nur“ neu aufsetzen (zumindest meistens …).

Am besten Datenträger vor jeder Analyse erst mal vom Netz getrennt „bare Metal“ duplizieren, damit eine Kopie der Daten vorhanden ist. Bei HDDs macht das am besten eine Datenstation. Einen PC mit einem Recovery-Stick starten, dann die Kopie ziehen.

Danach über die Logs schauen, ob sich etwas feststellen lässt. PC möglichst nur im abgesicherten Modus starten.

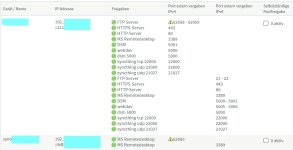

Insgesamt lässt sich schon mal sagen, dass mit den vielen offenen Ports auch viel Angriffsfläche da war.

Zu den Usern und Passwörtern hast du schon etwas gesagt. War die Firewall der DS aufgesetzt und scharf eingestellt ?

Die DS hält alle Daten auf einem Laufwerk. Das heißt sind die Laufwerke draußen, ist keine Schadsoftware mehr auf der DS.

Aber steckt man die Laufwerke (falls infiziert) in eine andere DS (oder eventuell einen Linux-Host) kann es wieder losgehen.

Sitzt andererseits der Angreifer woanders (PC wäre mein erster Verdacht), musst du ihn „nur“ neu aufsetzen (zumindest meistens …).

Am besten Datenträger vor jeder Analyse erst mal vom Netz getrennt „bare Metal“ duplizieren, damit eine Kopie der Daten vorhanden ist. Bei HDDs macht das am besten eine Datenstation. Einen PC mit einem Recovery-Stick starten, dann die Kopie ziehen.

Danach über die Logs schauen, ob sich etwas feststellen lässt. PC möglichst nur im abgesicherten Modus starten.

Insgesamt lässt sich schon mal sagen, dass mit den vielen offenen Ports auch viel Angriffsfläche da war.

Zu den Usern und Passwörtern hast du schon etwas gesagt. War die Firewall der DS aufgesetzt und scharf eingestellt ?

Ich versuche mir gerne, in solchen Angelegenheiten ein eigenes Bild zu machen, weil ich mein System so sicher wie möglich nutzen möchte, aber das fällt mir bei den Informationen hier irgendwie ein bisschen schwer.

Ich versuche mir gerne, in solchen Angelegenheiten ein eigenes Bild zu machen, weil ich mein System so sicher wie möglich nutzen möchte, aber das fällt mir bei den Informationen hier irgendwie ein bisschen schwer.