ABfB erlaubt es, Backups zu ziehen. Das heißt auf der Quell-DS gibt es keinerlei Zugangsdaten für die Backup-DS. Die Backup-DS wählt sich selbst auf der Quell-DS ein, zieht sich die Daten, und loggt sich wieder aus.

Damit kann Ransomware nicht auf das Backup zugreifen, wenn es die Quell-DS befällt. Denn dort sind keine Zugriffsdaten vorhanden. Selbst während das Backup gezogen wird, kann niemand von der Quell-DS auf die Backup-DS durchkommen.

Packt man jetzt das Backup auf der Quell-DS auf eine zweite LAN-Schnittstelle, und diese IP zusammen mit der Backup-DS in ein getrenntes VLAN (entsprechender Switch vorausgesetzt), dann ist die Backup-Kette auch vom übrigen Netzwerk isoliert.

HyperBackup beherrscht nur Push-Backups. Dazu müssen auf der Quell-DS die Zugriffsdaten für die Backup-DS vorhanden sein. Ziemlich gut, solange wie meistens "nur" ein Windows-PC befallen und zum Würmernest wird. Aber schlecht, wenn auch die aktive DS (auf der meistens ja eine ganze Menge Pakete und vielleicht auch Docker laufen) erfolgreich übernommen wird.

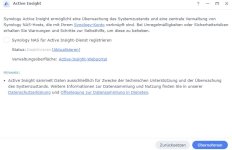

Auf der Backup-DS müssen per Definition kaum aktive Pakete laufen, und alles weitgehend ohne Internetzugriff. Ich würde dort nur QC zulassen, für Active Insight und die Zugriffskontrolle. Die lässt sich viel besser isolieren als eine aktive genutzte DS.