Hallo,

ich habe zwei Synology DS 720+ mit DSM 7.2. Diese sind an verschiedenen Standorten und via VPN erfolgreich miteinander verbunden. Beide sind inzwischen mit Volumeverschlüsselung abgesichert. Eine DS 720+ würde ich gerne so absichern, dass die Schlüssel für die Volumeverschlüsselung nicht lokal vorliegen, sondern remote auf der anderen Diskstaion. Synology hat da auch eine schöne Anleitung, um das umzusetzen.

Sprich:

- Zertifikat auf Clientseite für KMIP hinterlegen

- Zertifikat vom Client auf dem remote NAS im KMIP-Server hinterlegen gemäß Anleitung

- Verbindung vom Client zum Remote NAS herstellen

Beim Einrichten habe ich alle Schritte der Anleitung von Synology befolgt. Ich habe dies von beiden Seiten aus ausprobiert.

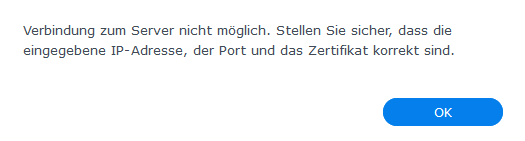

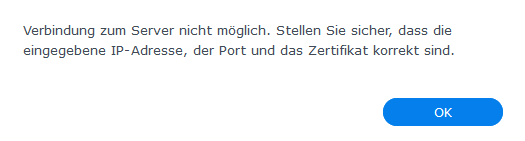

Ich erhalte als Meldung immer beim Einrichten der Clientverbindung:

Ich habe die NAS-Systeme nicht im Internet stehen aus Sicherheitsgründen, weshalb es kein Let's encrypt-Zertifikat gibt.

Ich habe dann mit dem Programm XCA passende Zertifikate erstellt und eingespielt.

Es gibt ja auch einen KMIP-Server als Dockercontainer, der mit der BETA DSM 7.2 funktionierte. Den habe ich auch testweise aufgesetzt und seine Zertifikate verwendet.

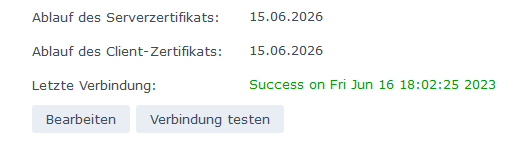

Die Systeme können sich gegenseitig ohne Probleme erreichen für Dateiaustausch via Drive Server. Ich habe inzwischen mehrere Stunden Google angeschmießen und auch mehrere Konfigs ausprobiert, aber ich komme einfach nicht weiter. Notfalls brauche ich den KMIP-Server nicht, aber es ist eine schöne Spielerei; vor allem, wenn es angeboten wird.

Zusammenfassung: eine DS 720+ kann nicht auf eine andere DS 720+ als KMIP-Server zugreifen, obwohl nach Anleitung vorgegangen wird. Bei den Zertifikaten handelt es sich um selbstsignierte, da die DS 720+ nicht im Internet freigegeben sind.

Hat jmd. einen weiteren Ansatzpunkt wie ich das Problem weiter untersuchen kann? Hier im Forum war leider noch nichts dazu und reddit ist gerade wegen Blackout nicht erreichbar, wo vllt was stehen würde. Ich bräuchte irgendwie die Logs von dem KMIP-Server, damit ich mal mehr Details zum Fehler habe, um nicht wie ein Blinder rumzulaufen. Vielen Dank!

EDIT//

OK, als root sudo journalctl -u kmip.service -ef ausführen hilft schon mal.

[SSL: CERTIFICATE_VERIFY_FAILED] certificate verify failed: unable to get local issuer certificate (_ssl.c:1131)

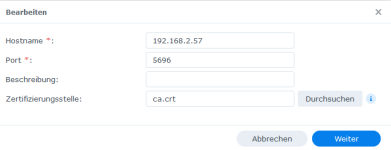

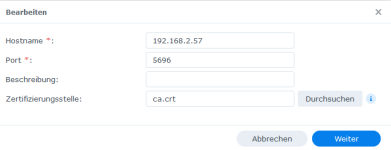

Er meckert scheinbar wegen Zertifikaten. Das ca.crt von der CA habe ich überall in der Konfig mit drin:

Daher hätte ich gedacht, dass das ausreicht. Aber ok. Vllt muss auf System-Ebene die CA noch hinzugefügt werden.

EDIT////

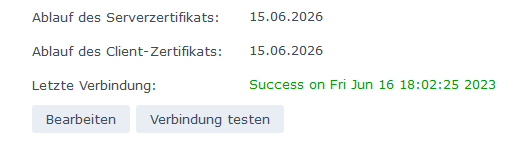

OK, es funktioniert jetzt. Ich habe Zeritifkate falsch eingepflegt.

ich habe zwei Synology DS 720+ mit DSM 7.2. Diese sind an verschiedenen Standorten und via VPN erfolgreich miteinander verbunden. Beide sind inzwischen mit Volumeverschlüsselung abgesichert. Eine DS 720+ würde ich gerne so absichern, dass die Schlüssel für die Volumeverschlüsselung nicht lokal vorliegen, sondern remote auf der anderen Diskstaion. Synology hat da auch eine schöne Anleitung, um das umzusetzen.

Sprich:

- Zertifikat auf Clientseite für KMIP hinterlegen

- Zertifikat vom Client auf dem remote NAS im KMIP-Server hinterlegen gemäß Anleitung

- Verbindung vom Client zum Remote NAS herstellen

Beim Einrichten habe ich alle Schritte der Anleitung von Synology befolgt. Ich habe dies von beiden Seiten aus ausprobiert.

Ich erhalte als Meldung immer beim Einrichten der Clientverbindung:

Ich habe die NAS-Systeme nicht im Internet stehen aus Sicherheitsgründen, weshalb es kein Let's encrypt-Zertifikat gibt.

Ich habe dann mit dem Programm XCA passende Zertifikate erstellt und eingespielt.

Es gibt ja auch einen KMIP-Server als Dockercontainer, der mit der BETA DSM 7.2 funktionierte. Den habe ich auch testweise aufgesetzt und seine Zertifikate verwendet.

Die Systeme können sich gegenseitig ohne Probleme erreichen für Dateiaustausch via Drive Server. Ich habe inzwischen mehrere Stunden Google angeschmießen und auch mehrere Konfigs ausprobiert, aber ich komme einfach nicht weiter. Notfalls brauche ich den KMIP-Server nicht, aber es ist eine schöne Spielerei; vor allem, wenn es angeboten wird.

Zusammenfassung: eine DS 720+ kann nicht auf eine andere DS 720+ als KMIP-Server zugreifen, obwohl nach Anleitung vorgegangen wird. Bei den Zertifikaten handelt es sich um selbstsignierte, da die DS 720+ nicht im Internet freigegeben sind.

Hat jmd. einen weiteren Ansatzpunkt wie ich das Problem weiter untersuchen kann? Hier im Forum war leider noch nichts dazu und reddit ist gerade wegen Blackout nicht erreichbar, wo vllt was stehen würde. Ich bräuchte irgendwie die Logs von dem KMIP-Server, damit ich mal mehr Details zum Fehler habe, um nicht wie ein Blinder rumzulaufen. Vielen Dank!

EDIT//

OK, als root sudo journalctl -u kmip.service -ef ausführen hilft schon mal.

[SSL: CERTIFICATE_VERIFY_FAILED] certificate verify failed: unable to get local issuer certificate (_ssl.c:1131)

Er meckert scheinbar wegen Zertifikaten. Das ca.crt von der CA habe ich überall in der Konfig mit drin:

Daher hätte ich gedacht, dass das ausreicht. Aber ok. Vllt muss auf System-Ebene die CA noch hinzugefügt werden.

EDIT////

OK, es funktioniert jetzt. Ich habe Zeritifkate falsch eingepflegt.

Zuletzt bearbeitet: