- Mitglied seit

- 14. Apr 2020

- Beiträge

- 88

- Punkte für Reaktionen

- 7

- Punkte

- 8

Hallo,

schon der Themen-Titel beschreibt mein Problem sehr deutlich. Ich verstehe die Problematik nicht.

Ich möchte mal kurz beschreiben, wie ich die Syno einsetze und welche Einstellungen ich vorgenommen habe.

Durch viel Lesen hier im Forum komme ich immer besser klar mit der Syno. Auch die Einstellungen, so glaube ich, habe ich im Griff.

Da der Zugriff auf die Syno sicher sein soll, setze ich nur die gesicherten Protokolle / Ports ein.

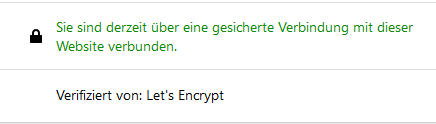

Damit ich von Extern auf die Syno zugreifen kann, habe ich mir für die myFritz-Adresse xyz.... .myfritz.net ein Zertikat anfertigen lassen.

Im Moment setze ich "Note Station" ein über Port 5001. Das funktioniert wunderbar.

Möchte ich lokal auf die Syno zugreifen, dann gebe ich die IP mit dem Port an. Das sieht wie folgt aus: 192.168.x.xx:5001

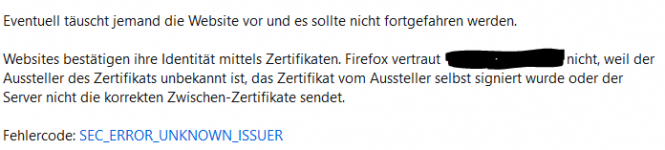

Hier fängt das Problem mit dem Browser (Firefox) an. Über eine Ausnahme komme ich dann doch auf die Syno.

Folgende Fehlermeldung wird angezeigt:

Websites bestätigen ihre Identität mittels Zertifikaten. Firefox vertraut dieser Website nicht,

weil das von der Website verwendete Zertifikat nicht für 192.168.x.xx:5001 gilt.

Das Zertifikat ist nur gültig für xyz... .myfritz.net.

Möchte ich Adressen in Thunderbird mit den Adressen unter Contacts abgleichen, dann bekomme ich bei der Einrichtung der Konten immer wieder Probleme mit den Zertifikaten.

Auf der FritzBox habe ich die Ports, 5001, 5006, 443 und 80 umgeleitet auf die Syno mit dem Port 192.168.x.xx.

Für die Erneuerung des Zertifikates habe ich die Firewall auf der Syno ausgeschaltet.

Um das Thema zu verstehen, brauche ich an dieser Stelle eure Hilfe

Leider kann euch nicht gezielt um die Beantwortung von Frage bitten, weil die Thematik für mich noch etwas schwammig ist. Somit auch keine Fragen.

Standardfrage wäre: Was mache ich falsch.

Selbstverständlich versuche ich alle noch fehlenden Informationen nachzureichen.

Gruß

spatzimatzi

schon der Themen-Titel beschreibt mein Problem sehr deutlich. Ich verstehe die Problematik nicht.

Ich möchte mal kurz beschreiben, wie ich die Syno einsetze und welche Einstellungen ich vorgenommen habe.

Durch viel Lesen hier im Forum komme ich immer besser klar mit der Syno. Auch die Einstellungen, so glaube ich, habe ich im Griff.

Da der Zugriff auf die Syno sicher sein soll, setze ich nur die gesicherten Protokolle / Ports ein.

Damit ich von Extern auf die Syno zugreifen kann, habe ich mir für die myFritz-Adresse xyz.... .myfritz.net ein Zertikat anfertigen lassen.

Im Moment setze ich "Note Station" ein über Port 5001. Das funktioniert wunderbar.

Möchte ich lokal auf die Syno zugreifen, dann gebe ich die IP mit dem Port an. Das sieht wie folgt aus: 192.168.x.xx:5001

Hier fängt das Problem mit dem Browser (Firefox) an. Über eine Ausnahme komme ich dann doch auf die Syno.

Folgende Fehlermeldung wird angezeigt:

Websites bestätigen ihre Identität mittels Zertifikaten. Firefox vertraut dieser Website nicht,

weil das von der Website verwendete Zertifikat nicht für 192.168.x.xx:5001 gilt.

Das Zertifikat ist nur gültig für xyz... .myfritz.net.

Möchte ich Adressen in Thunderbird mit den Adressen unter Contacts abgleichen, dann bekomme ich bei der Einrichtung der Konten immer wieder Probleme mit den Zertifikaten.

Auf der FritzBox habe ich die Ports, 5001, 5006, 443 und 80 umgeleitet auf die Syno mit dem Port 192.168.x.xx.

Für die Erneuerung des Zertifikates habe ich die Firewall auf der Syno ausgeschaltet.

Um das Thema zu verstehen, brauche ich an dieser Stelle eure Hilfe

Leider kann euch nicht gezielt um die Beantwortung von Frage bitten, weil die Thematik für mich noch etwas schwammig ist. Somit auch keine Fragen.

Standardfrage wäre: Was mache ich falsch.

Selbstverständlich versuche ich alle noch fehlenden Informationen nachzureichen.

Gruß

spatzimatzi