Hallo zusammen,

Ich habe meine NAS DS414 auf die Offsite-DS224+ meiner Eltern via VPN-Tunnel gebackupt (siehe hier: Link zu Thread).

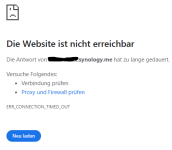

Nun habe ich zusätzlich einen Freigegebenen Ordner via Synology Drive ShareSync eingerichtet, auf dem wir als Familie Dokumente teilen können, ohne uns ständig gegenseitig das Email-Postfach zumüllen zu müssen. Das funktioniert auch gut soweit.

Zu meinem Problem:

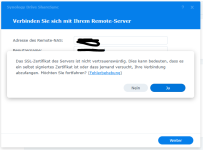

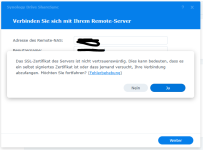

Beim Einrichten kam jedoch folgende Warnung, die ich einfach mit "Ja" bestätigt habe, jedoch bzgl. Gefährdungspotential für meine Datensicherheit nicht genau einschätzen kann (Funktionieren tut ja alles):

Meine Fragen:

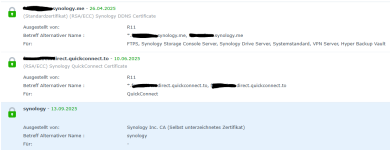

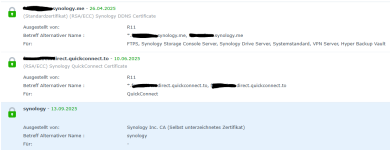

Folgende Zertifikate sehe ich auf meiner DS414 (zu der ich via ShareSync eine Verbindung aufbauen möchte):

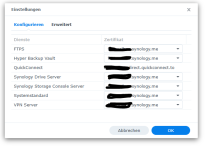

Sonstige Angaben zu meinem Setup:

Besten Dank im Voraus für die Unterstützung!

VG

flox

Ich habe meine NAS DS414 auf die Offsite-DS224+ meiner Eltern via VPN-Tunnel gebackupt (siehe hier: Link zu Thread).

Nun habe ich zusätzlich einen Freigegebenen Ordner via Synology Drive ShareSync eingerichtet, auf dem wir als Familie Dokumente teilen können, ohne uns ständig gegenseitig das Email-Postfach zumüllen zu müssen. Das funktioniert auch gut soweit.

Zu meinem Problem:

Beim Einrichten kam jedoch folgende Warnung, die ich einfach mit "Ja" bestätigt habe, jedoch bzgl. Gefährdungspotential für meine Datensicherheit nicht genau einschätzen kann (Funktionieren tut ja alles):

Meine Fragen:

- Warum ist das SSL Zertifikat nicht vertrauenswürdig bzw. Wie kann ich es Vertrauenswürdig machen?

- Habe ich mir dadurch eine (gravierende) Sicherheitslücke geschaffen (mir ist bewusst, dass immer bei Portfreigaben ein gewisses Risiko besteht)

Folgende Zertifikate sehe ich auf meiner DS414 (zu der ich via ShareSync eine Verbindung aufbauen möchte):

Sonstige Angaben zu meinem Setup:

- DS414 mit DSM 7.1.1-42962 Update 8 ("Ziel-NAS")

- DS224+ mit DSM 7.2.2-72806 Update 3

- Fritzbox 7690 Router

Besten Dank im Voraus für die Unterstützung!

VG

flox