- Mitglied seit

- 23. Nov 2013

- Beiträge

- 366

- Punkte für Reaktionen

- 12

- Punkte

- 24

Hallo!

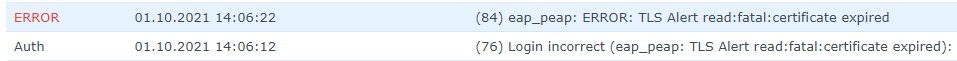

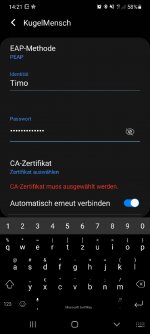

Ich nutze auf meiner DS den Radius-Server. Die Anmeldung der Clients erfolgt über Unifi-APs, bislang klappte das auch problemlos. Seit zwei Tagen bekomme ich jedoch - nachdem ich das LetsCrypt Zertifikat auf der DS erneuert hatte - bei der Anmeldung der Clients eine Zertifikatswarnung. Das Zertifikat ist jedoch ok, im Übrigen erhalte ich keine Warnung. Sicher könnte ich das einfach ignorieren und die Anmeldung klappt ja dann auch, gleichwohl würde ich den Fehler gern beheben. Ein Erneuern oder die Löschung und Neuerstellung des Zertifikats half nicht weiter. Der Controller läuft auf der DS.

Wenn ihr also einen Ansatz habt: nur zu!

Beste Grüße

schoeli

Ich nutze auf meiner DS den Radius-Server. Die Anmeldung der Clients erfolgt über Unifi-APs, bislang klappte das auch problemlos. Seit zwei Tagen bekomme ich jedoch - nachdem ich das LetsCrypt Zertifikat auf der DS erneuert hatte - bei der Anmeldung der Clients eine Zertifikatswarnung. Das Zertifikat ist jedoch ok, im Übrigen erhalte ich keine Warnung. Sicher könnte ich das einfach ignorieren und die Anmeldung klappt ja dann auch, gleichwohl würde ich den Fehler gern beheben. Ein Erneuern oder die Löschung und Neuerstellung des Zertifikats half nicht weiter. Der Controller läuft auf der DS.

Wenn ihr also einen Ansatz habt: nur zu!

Beste Grüße

schoeli