- Registriert

- 05. Aug. 2019

- Beiträge

- 316

- Reaktionspunkte

- 56

- Punkte

- 34

Guten Abend Community.

Aktuell haben wir einen VeryCrypt-Container auf einem Laufwerk liegen. In dem Container liegen sensible Daten, auf die diverse User vom LAN aus Zugriff haben.

Hierzu bindet der User den Container bekanntermaßen bei sich lokal ein. Solange dieser eingebunden ist, ist er jedoch für die anderen gesperrt. Das ist unschön und soll verbessert werden.

Eine Lösung wäre der Cryptomator, bei dem auf der NAS dann der Cryptomator-Tresor liegt und dieser ist temporär bei den Usern lokal eingebunden = entschlüsselt. Das hat nur den Nachteil, dass so dieselbe Datei mehrmals geöffnet werden kann. Der letzte, der dann speichert, gewinnt. Es gibt keinen Schreibschutz, sowie das z.B. Word macht und eine Sperrdatei anlegt, die dann den zweiten user warnt oder nur per Schreibschutz drauf zugreifen lässt.

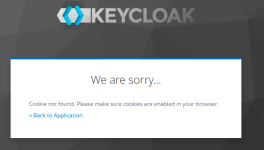

Hier bietet meines Erachtens der Cryptomator Hub eine passende Lösung. Es ist ein Docker Container, der dann ein zentrales Berechtigungsmanagement führt. Ich bekomme den Cryptomator nicht zum Laufen.

Kann mir jemand eine Schritt-für-Schritt Anleitung geben, was ich wann und wo machen muss?

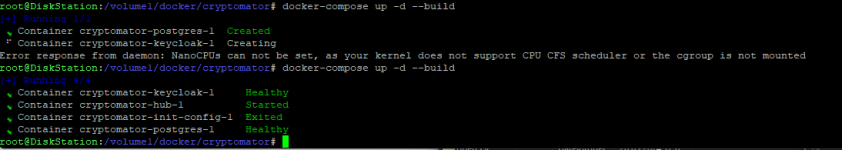

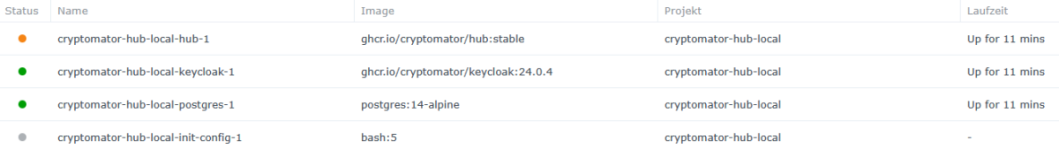

Bisher komme ich soweit: Auf der Cryptomator website kann man sich eine Docker Compose File erzeugen lassen, die der Container Manager auf der DSM dann kompiliert. Dabei tritt im letzten Kompilierungsschritt der Fehler auf, dass keine "nanoCPUs unterstützt werden". Wir nutzen einen SHA-Cluster aus 918+ und 920+. Was sind nanoCPUs und liegt es ggf. daran?

Alternativ ziehe ich mir ein Docker-Container über den Container Manager. z.b. den vh13294/cryptomator-synology. Hier das Protokoll:

Gäbe es eine praktikable Alternative?

Aktuell haben wir einen VeryCrypt-Container auf einem Laufwerk liegen. In dem Container liegen sensible Daten, auf die diverse User vom LAN aus Zugriff haben.

Hierzu bindet der User den Container bekanntermaßen bei sich lokal ein. Solange dieser eingebunden ist, ist er jedoch für die anderen gesperrt. Das ist unschön und soll verbessert werden.

Eine Lösung wäre der Cryptomator, bei dem auf der NAS dann der Cryptomator-Tresor liegt und dieser ist temporär bei den Usern lokal eingebunden = entschlüsselt. Das hat nur den Nachteil, dass so dieselbe Datei mehrmals geöffnet werden kann. Der letzte, der dann speichert, gewinnt. Es gibt keinen Schreibschutz, sowie das z.B. Word macht und eine Sperrdatei anlegt, die dann den zweiten user warnt oder nur per Schreibschutz drauf zugreifen lässt.

Hier bietet meines Erachtens der Cryptomator Hub eine passende Lösung. Es ist ein Docker Container, der dann ein zentrales Berechtigungsmanagement führt. Ich bekomme den Cryptomator nicht zum Laufen.

Kann mir jemand eine Schritt-für-Schritt Anleitung geben, was ich wann und wo machen muss?

Bisher komme ich soweit: Auf der Cryptomator website kann man sich eine Docker Compose File erzeugen lassen, die der Container Manager auf der DSM dann kompiliert. Dabei tritt im letzten Kompilierungsschritt der Fehler auf, dass keine "nanoCPUs unterstützt werden". Wir nutzen einen SHA-Cluster aus 918+ und 920+. Was sind nanoCPUs und liegt es ggf. daran?

Alternativ ziehe ich mir ein Docker-Container über den Container Manager. z.b. den vh13294/cryptomator-synology. Hier das Protokoll:

Code:

vh13294-cryptomator-synology-1

date stream content

2025/01/22 18:35:10 stdout at org.cryptomator.cli.CryptomatorCli.main(CryptomatorCli.java:43)

2025/01/22 18:35:10 stdout at org.cryptomator.cli.CryptomatorCli.startup(CryptomatorCli.java:101)

2025/01/22 18:35:10 stdout at org.cryptomator.cryptofs.CryptoFileSystemProvider.newFileSystem(CryptoFileSystemProvider.java:126)

2025/01/22 18:35:10 stdout at java.base/java.nio.file.FileSystems.newFileSystem(FileSystems.java:288)

2025/01/22 18:35:10 stdout at java.base/java.nio.file.FileSystems.newFileSystem(FileSystems.java:339)

2025/01/22 18:35:10 stdout at org.cryptomator.cryptofs.CryptoFileSystemProvider.newFileSystem(CryptoFileSystemProvider.java:86)

2025/01/22 18:35:10 stdout at org.cryptomator.cryptofs.CryptoFileSystemProvider.newFileSystem(CryptoFileSystemProvider.java:194)

2025/01/22 18:35:10 stdout at org.cryptomator.cryptofs.CryptoFileSystems.create(CryptoFileSystems.java:49)

2025/01/22 18:35:10 stdout at org.cryptomator.cryptofs.CryptoFileSystems.readVaultConfigFile(CryptoFileSystems.java:113)

2025/01/22 18:35:10 stdout at java.base/java.nio.file.Files.readString(Files.java:3366)

2025/01/22 18:35:10 stdout at java.base/java.nio.file.Files.readAllBytes(Files.java:3288)

2025/01/22 18:35:10 stdout at java.base/java.nio.file.Files.newByteChannel(Files.java:432)

2025/01/22 18:35:10 stdout at java.base/java.nio.file.Files.newByteChannel(Files.java:380)

2025/01/22 18:35:10 stdout at java.base/sun.nio.fs.UnixFileSystemProvider.newByteChannel(UnixFileSystemProvider.java:219)

2025/01/22 18:35:10 stdout at java.base/sun.nio.fs.UnixException.rethrowAsIOException(UnixException.java:111)

2025/01/22 18:35:10 stdout at java.base/sun.nio.fs.UnixException.rethrowAsIOException(UnixException.java:106)

2025/01/22 18:35:10 stdout at java.base/sun.nio.fs.UnixException.translateToIOException(UnixException.java:92)

2025/01/22 18:35:10 stdout Exception in thread "main" java.nio.file.NoSuchFileException: /cryptomatorDir/vault.cryptomator

2025/01/22 18:35:10 stdout 17:35:10.703 [main] [34mINFO [0;39m o.c.c.p.PasswordFromPropertyStrategy - Vault 'demoVault' password from property.

2025/01/22 18:35:10 stdout 17:35:10.702 [main] [34mINFO [0;39m org.cryptomator.cli.CryptomatorCli - Unlocking vault "demoVault" located at /cryptomatorDir

2025/01/22 18:35:10 stdout 17:35:10.623 [main] [34mINFO [0;39m org.cryptomator.cli.frontend.WebDav - WebDAV server started: 0.0.0.0:8181

2025/01/22 18:35:10 stdout 17:35:10.623 [main] [34mINFO [0;39m o.c.frontend.webdav.WebDavServer - WebDavServer started.

2025/01/22 18:35:10 stdout 17:35:10.623 [main] [34mINFO [0;39m org.eclipse.jetty.server.Server - Started Server@10db82ae{STARTING}[10.0.6,sto=0] @1582ms

2025/01/22 18:35:10 stdout 17:35:10.466 [main] [34mINFO [0;39m o.e.j.server.handler.ContextHandler - Started o.e.j.s.ServletContextHandler@382db087{/,null,AVAILABLE}

2025/01/22 18:35:10 stdout 17:35:10.363 [main] [34mINFO [0;39m org.eclipse.jetty.server.Server - jetty-10.0.6; built: 2021-06-29T15:28:56.259Z; git: 37e7731b4b142a882d73974ff3bec78d621bd674; jvm 17.0.1+12-39

2025/01/22 18:35:10 stdout 17:35:10.342 [main] [34mINFO [0;39m o.e.jetty.server.AbstractConnector - Started ServerConnector@7bc1a03d{HTTP/1.1, (http/1.1)}{0.0.0.0:8181}

2025/01/22 18:35:10 stdout 17:35:10.280 [main] [34mINFO [0;39m o.c.frontend.webdav.WebDavServer - Binding serveGäbe es eine praktikable Alternative?