Guten Morgen.

Im Smarthome-Zeitalter möchte man so viele Geräte wie nur möglich miteinander verknüpfen . So sieht es jedenfalls bei mir aus...

Eine Sache, die mir länger je mehr missfällt ist, dass z.B. bei IOBroker viele Adapter installiert werden können, auf die man vertrauen muss, dass diese keine persönlichen Daten an fremde Server schicken. Gleiches gilt bei den Docker-Container auf der Synology. Es ist mir bekannt, dass diese ab Release 7.x nicht mehr wirklich zur Verfügung steht bzw. durch eine neue App ersetzt wird. Ich zögerte bis anhin auf die Aktualisierung auf 7.x, da momentan alles normal läuft wie es soll und ich unliebsame Überraschungen vermeiden möchte.

Jedoch nur meiner eigentlichen Frage:

Auf dem NAS laufen verschiedene Docker-Container (go2rtc, grafana, HomeAssistant, influxdb usw). Ist es möglich, diese im eigenen LAN-Netzwerk freien Lauf zu lassen, jedoch den ein- und ausgehenden Traffic zum Internet (Fritzbox) zu unterbinden? Oder muss diese Filterung über die Fritzbox erstellt werden?

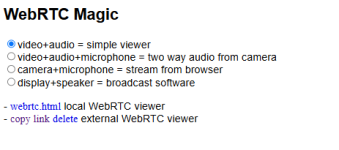

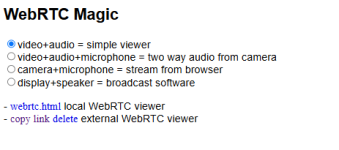

Bei go2rtc ist mir z.B. aufgefallen, dass hier ein externer Link erstellt werden kann, mit dem extern auf das Kamerabild zugegriffen werden kann.

Wer gewährleistet mir, dass die Bilder auch bei deaktiviertem Link nicht den Weg ins Netz finden?

Wo setze ich hier am besten an?

Im Smarthome-Zeitalter möchte man so viele Geräte wie nur möglich miteinander verknüpfen . So sieht es jedenfalls bei mir aus...

Eine Sache, die mir länger je mehr missfällt ist, dass z.B. bei IOBroker viele Adapter installiert werden können, auf die man vertrauen muss, dass diese keine persönlichen Daten an fremde Server schicken. Gleiches gilt bei den Docker-Container auf der Synology. Es ist mir bekannt, dass diese ab Release 7.x nicht mehr wirklich zur Verfügung steht bzw. durch eine neue App ersetzt wird. Ich zögerte bis anhin auf die Aktualisierung auf 7.x, da momentan alles normal läuft wie es soll und ich unliebsame Überraschungen vermeiden möchte.

Jedoch nur meiner eigentlichen Frage:

Auf dem NAS laufen verschiedene Docker-Container (go2rtc, grafana, HomeAssistant, influxdb usw). Ist es möglich, diese im eigenen LAN-Netzwerk freien Lauf zu lassen, jedoch den ein- und ausgehenden Traffic zum Internet (Fritzbox) zu unterbinden? Oder muss diese Filterung über die Fritzbox erstellt werden?

Bei go2rtc ist mir z.B. aufgefallen, dass hier ein externer Link erstellt werden kann, mit dem extern auf das Kamerabild zugegriffen werden kann.

Wer gewährleistet mir, dass die Bilder auch bei deaktiviertem Link nicht den Weg ins Netz finden?

Wo setze ich hier am besten an?