- Registriert

- 19. Feb. 2014

- Beiträge

- 9.953

- Reaktionspunkte

- 4.566

- Punkte

- 389

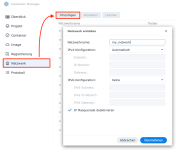

Sobald das entsprechende DSM Update gemacht wird (Ich weiß nicht mehr genau welche das war- Rlease Notes lesen) steht der Containermanager auch im Paketzentrum zur verfügung. Vorher nicht. ggf. wird er auch gleich zum DSM Update dann mit installiert.