Wie konfiguriere ich die Firewall, wenn ich die Dockercontainer absichern möchte, sprich man kommt nur über die VPN Verbindung oder LAN an die entsprechenden Container?

Überall lese ich, dass ich any-any-DE einstellen soll. Das ist ja ok, aber ich möchte auch nicht, dass jemand aus DE darauf zugreift, wenn er nicht über VPN verbunden ist.

any-any-idea?

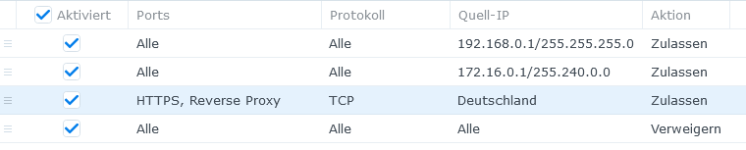

1-3 zuerst LAN (192.168...), dann Docker (172.16...), dann VPN (10...)

4 dann VPN Server (IPSEC) erlauben für alle

5 dann DE erlauben für alle

6 dann alles deny

Kann ich 5 irgendwie umgehen?

Überall lese ich, dass ich any-any-DE einstellen soll. Das ist ja ok, aber ich möchte auch nicht, dass jemand aus DE darauf zugreift, wenn er nicht über VPN verbunden ist.

any-any-idea?

1-3 zuerst LAN (192.168...), dann Docker (172.16...), dann VPN (10...)

4 dann VPN Server (IPSEC) erlauben für alle

5 dann DE erlauben für alle

6 dann alles deny

Kann ich 5 irgendwie umgehen?