Grommunio for Synology (G4S)

- Ersteller Andy+

- Erstellt am

Du verwendest einen veralteten Browser. Es ist möglich, dass diese oder andere Websites nicht korrekt angezeigt werden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

Du solltest ein Upgrade durchführen oder einen alternativen Browser verwenden.

polarwolfweb

Benutzer

- Registriert

- 21. Okt. 2023

- Beiträge

- 16

- Reaktionspunkte

- 2

- Punkte

- 3

Caramlo

Benutzer

- Registriert

- 11. Mai 2019

- Beiträge

- 235

- Reaktionspunkte

- 69

- Punkte

- 34

Guckst Du hier: https://kb.synology.com/de-de/DSM/help/DSM/AdminCenter/connection_certificate?version=7Wie würde das bei der Hinterlegung aussehen?

polarwolfweb

Benutzer

- Registriert

- 21. Okt. 2023

- Beiträge

- 16

- Reaktionspunkte

- 2

- Punkte

- 3

Danke für den Tipp!Geh doch mal probehalber den Umweg über den Reverse-Proxy der DS, dann sollte das gehen, da K4s bei Dir natürlich die Bezüge der DS hat.

Mit dem Reverse Proxy der DS funktioniert es.

- Registriert

- 25. Jan. 2016

- Beiträge

- 5.412

- Reaktionspunkte

- 517

- Punkte

- 214

mit Gro arbeiten möchtest, empfehle ich Dir eine eigene Domain anzulegen

Das bestätigt es im Grunde. Du solltest zumindest eine grommunio.domain.dl haben und eine autodiscover.domain.dl, die am besten von der DS gepingt werden und von der DS verweist Du über den Reverse-Proxy auf die VM. So habe ich das bei mir auch und funktioniert reibungslos.

491810

Benutzer

- Registriert

- 20. Juli 2013

- Beiträge

- 578

- Reaktionspunkte

- 3

- Punkte

- 44

Seit dem letzten Update kam der blaue Login-Bildschirm bei mir nicht mehr hoch und endete in einer Schleife die immer wieder versuchte, den Bildschirm aufzubauen. Hat das Problem auch noch jemand anderes? Ich habe meine GRO gestern wieder auf den letzten Snapshot zurückgesetzt und sitze das jetzt erst mal ein paar Tage aus - in der Hoffnung, dass sie den Fehler bald fixen.

Zuletzt bearbeitet:

- Registriert

- 25. Jan. 2016

- Beiträge

- 5.412

- Reaktionspunkte

- 517

- Punkte

- 214

dass man in der Syno Let's Encrypt Zertifikate für mail.deineDomäne.tld und autodiscover.deineDomäne.tld erstellen kann und diese dann auf die Grommunio-VM weiterleitet

Ich stehe bei den Zertifikaten auf dem Schlauch, wie kann ich eine solche Weiterleitung einrichten?

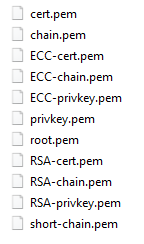

Die Alternative wäre, die entsprechenden Zertifikatskomponenten in Grommunio zu übertragen bzw. zu importieren, jedoch wie geht sowas? Auf der DS können Zertifikate exportiert werden, das sieht dann so aus:

Welche der Dateien nehm ich dann und wie übertrage ich das, damit das konform aussieht?

Caramlo

Benutzer

- Registriert

- 11. Mai 2019

- Beiträge

- 235

- Reaktionspunkte

- 69

- Punkte

- 34

Du erstellst bei deinen Provider eine Subdomain mail.deineDomain.tld. Dann legst Du dort für die diese Subdomain einen CNAME Eintrag an, der auf Deine DynDNS-Adresse weiterleitet. Ich gehe mal davon aus, dass die Portweiterleitung von Port 443 im deinem Router auf Deine Synology zeigt. Wenn nicht, musst Du das ändern.

In der Syno legst Du einen Reverse Proxy Eintrag an, dass eine Anfrage an mail.deineDomain.tld:443 an die Gro-VM weitergeleitet wird. Inder Systemsteuerung unter "Sicherheit => Zertifikat erstellst Du jetzt ein LE-Zertifikat für mail.deineDomain.tld. Unter Einstellungen kannst Du dann festlegen, für welchen Dienst das Zertifikat gültig sein soll. Im Drop Down Menu dann dort mail.deineDomäne.tld auswählen und fertig. Ich habe auf die gleiche Weise noch das autodisover-Zertifikat so erstellt und verwende es für meine Gro-VM.

In der Syno legst Du einen Reverse Proxy Eintrag an, dass eine Anfrage an mail.deineDomain.tld:443 an die Gro-VM weitergeleitet wird. Inder Systemsteuerung unter "Sicherheit => Zertifikat erstellst Du jetzt ein LE-Zertifikat für mail.deineDomain.tld. Unter Einstellungen kannst Du dann festlegen, für welchen Dienst das Zertifikat gültig sein soll. Im Drop Down Menu dann dort mail.deineDomäne.tld auswählen und fertig. Ich habe auf die gleiche Weise noch das autodisover-Zertifikat so erstellt und verwende es für meine Gro-VM.

- Registriert

- 25. Jan. 2016

- Beiträge

- 5.412

- Reaktionspunkte

- 517

- Punkte

- 214

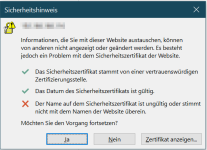

Im Grunde ist alles genau so, bis auf Port 80 und 443, die auf die DS als Host zeigen, was wegen Wordpress, MailPlusServer usw. vlt. so verbleiben muss. Dennoch bekomme ich beim Öffnen von Outlook die Meldung

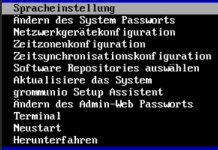

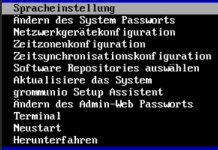

aber ich kann mich nicht erinnern, dass das bei der vorletzten Appliance auch so war. Die jetzige ist die neue v2023.11.2 vom 28.12. und da ist das wieder so. Weil ich aber bei der Installation die Option 0 verwende

möchte ich das austauschen gegen die von der Synology gehosteten Subdomain mail.deineDomain.tld, da sich das selbstsignierte im Grunde weniger für den Betrieb eignet. Mein Gedanke ist daher, das LE-Zertifikat zu Subdomain mail.deineDomain.tld zu exportieren und in Grommunio zu hinterlegen, so gesehen, wie Option 2 in der obigen Auswahl. Allerdings ist mir nicht klar, wie das gehen kann und insbesondere, welche der gezeigten Zertifikatsdateien ich nehmen muss.

aber ich kann mich nicht erinnern, dass das bei der vorletzten Appliance auch so war. Die jetzige ist die neue v2023.11.2 vom 28.12. und da ist das wieder so. Weil ich aber bei der Installation die Option 0 verwende

möchte ich das austauschen gegen die von der Synology gehosteten Subdomain mail.deineDomain.tld, da sich das selbstsignierte im Grunde weniger für den Betrieb eignet. Mein Gedanke ist daher, das LE-Zertifikat zu Subdomain mail.deineDomain.tld zu exportieren und in Grommunio zu hinterlegen, so gesehen, wie Option 2 in der obigen Auswahl. Allerdings ist mir nicht klar, wie das gehen kann und insbesondere, welche der gezeigten Zertifikatsdateien ich nehmen muss.

Caramlo

Benutzer

- Registriert

- 11. Mai 2019

- Beiträge

- 235

- Reaktionspunkte

- 69

- Punkte

- 34

Ich habe in der Gro-VM ein self-signed Zertifikat, dass ich auf 10 Jahre Gültigkeit verlängert habe. Somit läuft das erst einmal nicht mehr ab.

Ich schätze mal, die Meldung kommt im internen Netzwerk?

Was kommt beim Anzeigen des Zertifikats? Das self-signed oder das aus der DS?

Ich schätze mal, die Meldung kommt im internen Netzwerk?

Was kommt beim Anzeigen des Zertifikats? Das self-signed oder das aus der DS?

- Registriert

- 25. Jan. 2016

- Beiträge

- 5.412

- Reaktionspunkte

- 517

- Punkte

- 214

Ich bekomme die Meldung extern, momentan bin ich intern, dann steht oben links die IP-Adresse des Hosts und im Zertifikat wird nicht die Subdomain.Domain.tld angezeigt, sondern die Domain des Providers, also Domain.tld.

Caramlo

Benutzer

- Registriert

- 11. Mai 2019

- Beiträge

- 235

- Reaktionspunkte

- 69

- Punkte

- 34

Also Domain.tld macht ja nicht so richtig Sinn. Hast du bei deinem Provider ein MXRecord auf die Dyndns-Adresse gesetzt?

Da ich deine Netzwerkkonfiguration nicht kenne, ist es schwierig hier weiter zu helfen.

Nutzt Du IPv6, IPv4 oder beides?

Kommt die Meldung extern auch wenn Du dich in der Web-UI anmeldest?

Da ich deine Netzwerkkonfiguration nicht kenne, ist es schwierig hier weiter zu helfen.

Nutzt Du IPv6, IPv4 oder beides?

Kommt die Meldung extern auch wenn Du dich in der Web-UI anmeldest?

- Registriert

- 25. Jan. 2016

- Beiträge

- 5.412

- Reaktionspunkte

- 517

- Punkte

- 214

ein MXRecord auf die Dyndns-Adresse gesetzt

So ist das. Ich wollte den kurzen Namen verwenden, um zB. auf der DS auf Dienste zugreifen zu können usw. Ich kann zudem IPv6 nutzen, mach ich aber nicht, sondern nutze insbesondere IPv4. Ansonsten, dieser Sicherheitshinweis kommt auch bei externem Zugriff.

Caramlo

Benutzer

- Registriert

- 11. Mai 2019

- Beiträge

- 235

- Reaktionspunkte

- 69

- Punkte

- 34

Dann kommt langsam Licht ins Dunkel. Ich tippe, dass Du auf der Syno eine Subdomain wie meine.Domain.tld hast. Durch den MX Record wird aber Domain.tld umgeleitet auf die Syno, ergo stimmt der Name des Syno-Zertifikats auf meine.Domäne.tld nicht mit dem erwarteten Zertifikat der Hauptdomäne Domain.tld überein und es kommt obige Fehlermeldung.

Du müsstest das Zertifikat auf Domain.tld ausstellen, dann sollte das vermutlich funzen.

Du müsstest das Zertifikat auf Domain.tld ausstellen, dann sollte das vermutlich funzen.

FricklerAtHome

Benutzer

- Registriert

- 01. Okt. 2017

- Beiträge

- 640

- Reaktionspunkte

- 103

- Punkte

- 69

Ja --- die ganzen Zertifikatsfragen und die entsprechenden DNS Einträge sind eine Wissenschaft für sich!

Bei mir sieht die Sache so aus (und sie funktioniert ohne Probleme):

Ich betreibe seit sehr langem 5 im Internet bei einem Provider registrierte Domänen (WWW + MAIL), zusätzlich habe ich bei einem anderen Provider 1 Domäne für das Internet registriert (also nur Domänen ohne Dienste, aber mit weltweiten DNS Einträgen).

Zu dieser letzten Domänen hab ich 5 subDomänen eingerichet, das sind meine DynDNS Adressen für den Zugriff auf mein Netzwerk. Die Qualifizierten Domain-Namen haben nichts mit FQDN Namen meiner Maildomänen zu tun.

Im internen Netz nutze ich eine weitere eigenständige Domäne für die Rechner mittels eigenständigem Synology-Directory bzw. Synology-DNS Server. Ich habe also 5 Domänen nach dem Namensmuster "beispiel.tld" und 5 Domänen nach dem Muster "subdomain.anderes-beispiel.tld" und eine interen Domäne nach dem Muster "anders.internal".

Lediglich die SubDomänen aus "anderes-beispiel" haben einen DynDns Eintrag und leiten entsprechende Nachfragen an die Firewall zu meinem Heimnetz. Hier gehen diese Anfragen alle an einen Reverse-Proxy, der diese mit entsprechenden Let'sEncrypt Zertifikaten auf meine internen ServerDienste verteilt.

Mein Grommunio bedient Domänen aus dem Bereich meiner MAIL Domänen also "beispiel.tld". Das funktioniert für EAS und WEB Zugriffe von EXTERN problemlos über den revers-proxy. Gro hat lediglich ein selbstgeneriertes und wie bei Caramlo sehr lang gültiges Zertifikat nach dem Muster "mail.anders.internal". Intern benötigen dann nur noch die FAT-Clients Outlook und EWS darauf einen Zugriff. Zugriffe von Outlook oder Apple Mail von extern lasse ich direkt nicht zu. Bei Bedarf steht hier jedoch ein WireGuard VPN zu Verfügung.

Intern ist Grommunio in das DNS des Synology-Directory und DNS eingebunden so das ich autodiscover und anderes direkt un nur hier konfigurieren muss. Sinnhafte Nebenkonstrukte wie spf sind auf den WWW/MAIL Domänen meines Provider konfiguriert. MX Einträge gibt es intern nicht. Da ich meine Mails per fetchmail abhole, gibt es solche Einträge nur beim Provider.

In Outlook und Apple Mail vertraue ich dem interen GRO-Zertifikat durch manuelle Annahme der Zertifikate auf dem Client. Das ist in der Regel nur bei der Erst-Registrierung eines Nutzer notwendig.

Für mich hat das den Vorteil das Externe selbst wenn sie meine Mail-Domäne kennen, noch lange nicht an meine Externe Heimnetz-Adresse kommen, auch nicht mittels FQDN.

Bei mir funktioniert dies problemlos und ich schlage mich lediglich an einer Stelle mit Zertifikaten etc. herum. Nur der revers-proxy muss regelmaäßig neu versorgt werden.

F@H

Bei mir sieht die Sache so aus (und sie funktioniert ohne Probleme):

Ich betreibe seit sehr langem 5 im Internet bei einem Provider registrierte Domänen (WWW + MAIL), zusätzlich habe ich bei einem anderen Provider 1 Domäne für das Internet registriert (also nur Domänen ohne Dienste, aber mit weltweiten DNS Einträgen).

Zu dieser letzten Domänen hab ich 5 subDomänen eingerichet, das sind meine DynDNS Adressen für den Zugriff auf mein Netzwerk. Die Qualifizierten Domain-Namen haben nichts mit FQDN Namen meiner Maildomänen zu tun.

Im internen Netz nutze ich eine weitere eigenständige Domäne für die Rechner mittels eigenständigem Synology-Directory bzw. Synology-DNS Server. Ich habe also 5 Domänen nach dem Namensmuster "beispiel.tld" und 5 Domänen nach dem Muster "subdomain.anderes-beispiel.tld" und eine interen Domäne nach dem Muster "anders.internal".

Lediglich die SubDomänen aus "anderes-beispiel" haben einen DynDns Eintrag und leiten entsprechende Nachfragen an die Firewall zu meinem Heimnetz. Hier gehen diese Anfragen alle an einen Reverse-Proxy, der diese mit entsprechenden Let'sEncrypt Zertifikaten auf meine internen ServerDienste verteilt.

Mein Grommunio bedient Domänen aus dem Bereich meiner MAIL Domänen also "beispiel.tld". Das funktioniert für EAS und WEB Zugriffe von EXTERN problemlos über den revers-proxy. Gro hat lediglich ein selbstgeneriertes und wie bei Caramlo sehr lang gültiges Zertifikat nach dem Muster "mail.anders.internal". Intern benötigen dann nur noch die FAT-Clients Outlook und EWS darauf einen Zugriff. Zugriffe von Outlook oder Apple Mail von extern lasse ich direkt nicht zu. Bei Bedarf steht hier jedoch ein WireGuard VPN zu Verfügung.

Intern ist Grommunio in das DNS des Synology-Directory und DNS eingebunden so das ich autodiscover und anderes direkt un nur hier konfigurieren muss. Sinnhafte Nebenkonstrukte wie spf sind auf den WWW/MAIL Domänen meines Provider konfiguriert. MX Einträge gibt es intern nicht. Da ich meine Mails per fetchmail abhole, gibt es solche Einträge nur beim Provider.

In Outlook und Apple Mail vertraue ich dem interen GRO-Zertifikat durch manuelle Annahme der Zertifikate auf dem Client. Das ist in der Regel nur bei der Erst-Registrierung eines Nutzer notwendig.

Für mich hat das den Vorteil das Externe selbst wenn sie meine Mail-Domäne kennen, noch lange nicht an meine Externe Heimnetz-Adresse kommen, auch nicht mittels FQDN.

Bei mir funktioniert dies problemlos und ich schlage mich lediglich an einer Stelle mit Zertifikaten etc. herum. Nur der revers-proxy muss regelmaäßig neu versorgt werden.

F@H

KOPANO Groupware EOL

Guten Abend,

so langsam muss ich mir eine produktive Alternative für mein immer noch laufendes K4S aufbauen. Bis jetzt habe ich ja immer noch zwischen einer Lösung mit Kopano und einer Grommunio geschwankt. Wie mein Anmerkung oben schon andeutet, ist Kopano dann wohl raus.

KOPANO Grupware EOL

Bei Grommunio tue ich mich immer noch schwer mit der Einrichtung, die Manuals sind meiner Meinung auch nicht für Leute gedacht die mal eben eine schnelle Lösung brauen. Domains, DNS, MX-Einträge Zertfikate etc.

Deshalb meine Frage: Steht bei Grommunio was ähnliche bevor? Derzeit haben sie ja noch kein Cloud-Produkt.

Die Lösung von Synology mit Mailserver Plus, Kalender, Kontakte etc. ist mir zu verstreut.

Wäre ein Lösung mit einem Mailserver und einer Nextcloud Groupware ein gangbarer Weg?

Guten Abend,

so langsam muss ich mir eine produktive Alternative für mein immer noch laufendes K4S aufbauen. Bis jetzt habe ich ja immer noch zwischen einer Lösung mit Kopano und einer Grommunio geschwankt. Wie mein Anmerkung oben schon andeutet, ist Kopano dann wohl raus.

KOPANO Grupware EOL

Bei Grommunio tue ich mich immer noch schwer mit der Einrichtung, die Manuals sind meiner Meinung auch nicht für Leute gedacht die mal eben eine schnelle Lösung brauen. Domains, DNS, MX-Einträge Zertfikate etc.

Deshalb meine Frage: Steht bei Grommunio was ähnliche bevor? Derzeit haben sie ja noch kein Cloud-Produkt.

Die Lösung von Synology mit Mailserver Plus, Kalender, Kontakte etc. ist mir zu verstreut.

Wäre ein Lösung mit einem Mailserver und einer Nextcloud Groupware ein gangbarer Weg?

- Registriert

- 25. Jan. 2016

- Beiträge

- 5.412

- Reaktionspunkte

- 517

- Punkte

- 214

Spannend, was dann danach kommen soll mit Kopano Cloud.

Wie dem auch sei, bei Grommunio bist Du mindestens genauso gut aufgehoben. Was die beworbene Cloudlösung bringen soll, habe ich nun noch nicht durchdrungen und ob etwas vergleichbares bei Grommunio kommt, muss abgewartet werden. Jedenfalls habe ich Verständnis dafür, dass die Synologylösungen zu verstreut sind, das geht mir auch so. Und nicht nur auf dem Server ist das ein Thema, auch auf den Clients kann man sich dann damit rumschlagen.

Ich habe auf meiner Produktiv-DS den MailServer-Plus laufen für Emailempfang und -Versand und in einer VM im VMM dann Grommunio und nebenbei auch Nextcloud. Von dort empfängt und versendet Grommunio über den MailServer-Plus die Emails. Grommunio und Nextcloud sind als VM eine vorzügliche Lösung und würde sicher nicht mehr zurück auf Docker, wie bei K4S oder Z4H.

Die Frage ist, was Dir schwerfällt bei der Einrichtung, denn eigentlich ist es durch die geführte Installation zwar am Anfang gewöhnungsbedürftig, aber im Grunde doch relativ einfach. Halte Dich zuerst an die beiden Seiten

https://docs.grommunio.com/admin/quickstart.html

https://docs.grommunio.com/admin/installation.html

wobei ich 4 GB RAM wählen würde, wenn Deine Postfächer nicht allzu gross sind und die VM auf SSD oder NVMe laufen kann. Lade die neuste ISO (nicht OVA) herunter und lege das Image im VMM an. Dann die VM erstellen mit 4 Kernen, 4 GB RAM, je nach Postfachgrössen 50-100 oder ggf. mehr Speicherplatz und "Speicherrückgewinnung" aktivieren nicht vergessen. Beim ersten Start musst Du Dich innerhalb von 10 Sekunden auf "Verbinden" gehen, um im Bootmenü Installation wählen zu können. Dann auf F2 und im Menü von oben nach unten zunächst Punkt 1-7 durchgehen, dann Reboot und Punkt 8, das Setup durchgehen.

Damit wäre die Hauptsache erst einmal durch. Dann gehts an den Feinschliff, da kannst Du hier im Thread ein bisschen schmökern, z.B. hier.

Wie dem auch sei, bei Grommunio bist Du mindestens genauso gut aufgehoben. Was die beworbene Cloudlösung bringen soll, habe ich nun noch nicht durchdrungen und ob etwas vergleichbares bei Grommunio kommt, muss abgewartet werden. Jedenfalls habe ich Verständnis dafür, dass die Synologylösungen zu verstreut sind, das geht mir auch so. Und nicht nur auf dem Server ist das ein Thema, auch auf den Clients kann man sich dann damit rumschlagen.

Ich habe auf meiner Produktiv-DS den MailServer-Plus laufen für Emailempfang und -Versand und in einer VM im VMM dann Grommunio und nebenbei auch Nextcloud. Von dort empfängt und versendet Grommunio über den MailServer-Plus die Emails. Grommunio und Nextcloud sind als VM eine vorzügliche Lösung und würde sicher nicht mehr zurück auf Docker, wie bei K4S oder Z4H.

Die Frage ist, was Dir schwerfällt bei der Einrichtung, denn eigentlich ist es durch die geführte Installation zwar am Anfang gewöhnungsbedürftig, aber im Grunde doch relativ einfach. Halte Dich zuerst an die beiden Seiten

https://docs.grommunio.com/admin/quickstart.html

https://docs.grommunio.com/admin/installation.html

wobei ich 4 GB RAM wählen würde, wenn Deine Postfächer nicht allzu gross sind und die VM auf SSD oder NVMe laufen kann. Lade die neuste ISO (nicht OVA) herunter und lege das Image im VMM an. Dann die VM erstellen mit 4 Kernen, 4 GB RAM, je nach Postfachgrössen 50-100 oder ggf. mehr Speicherplatz und "Speicherrückgewinnung" aktivieren nicht vergessen. Beim ersten Start musst Du Dich innerhalb von 10 Sekunden auf "Verbinden" gehen, um im Bootmenü Installation wählen zu können. Dann auf F2 und im Menü von oben nach unten zunächst Punkt 1-7 durchgehen, dann Reboot und Punkt 8, das Setup durchgehen.

Damit wäre die Hauptsache erst einmal durch. Dann gehts an den Feinschliff, da kannst Du hier im Thread ein bisschen schmökern, z.B. hier.

Kaffeautomat

Wenn du das Forum hilfreich findest oder uns unterstützen möchtest, dann gib uns doch einfach einen Kaffee aus.

Als Dankeschön schalten wir deinen Account werbefrei.