Nach den Erfahrungswerten mit dem Fritzbox Gastnetz und den damit notwendig werdenden Änderungen bei den Clients, werde ich wohl doch auf eine andere Lösung setzen.

Ich habe mir gestern Abend mal eine andere Variante mit dem Fritzbox Gastnetz überlegt und diese heute mal testweise umgesetzt.

Der Hintergrund einer Trennung zwischen den normalen Heimgeräten und den IoT-Geräten, ist ja der das IoT-Geräte als unsicher gelten, sprich durch evtl. Bugs, ggf. fehlende Firmware-Updates usw. können "Eindringlinge" sich Zugang dazu verschaffen. Die Konsequenz daraus könnte sein: A) Die "Eindringlinge" stellen mit den IoT-Geräten Blödsinn an und B) sie haben Zugriff auf alle Daten (PC, NAS usw.) im Heimnetz. A) Lässt sich mit einer (einfachen) Trennung Heimnetz - Gastnetz nicht vermeiden, solange die IoT-Geräte eine Internet-Verbindung haben B) allerdings schon.

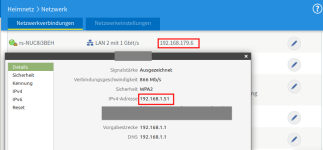

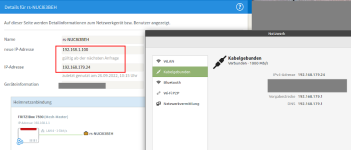

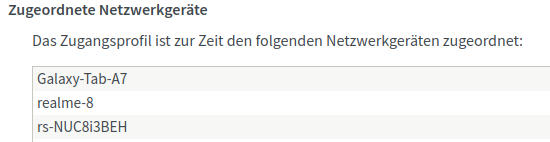

In so gut wie allen Anleitungen und Diskussionen zu dem Thema wie man IoT-Geräte in Kombination mit dem Fritzbox Gastnetz isoliert, wird immer der Ansatz gewählt/empfohlen die IoT-Geräte in das Fritzbox Gastnetz zu packen. Ich musste ja leider die Erfahrung machen (siehe # 20) das das hier bei mir zu komischen Effekten führt. Warum also nicht einfach mal die umgekehrte Variante probieren, sprich alle IoT-Geräte verbleiben im normalen Netz der Fritzbox 192.168.

1.x und die restlichen Geräte im Heimnetz kommen in das Gastnetz 192.168.

179.x der Fritzbox.

Die Vorteile dieser Variante sind/wären:

1. Der Arbeitsaufwand ist sehr gering:

- Ich muss nicht bei rund 50 IoT-Geräten die IP-Vergabe und Adresse für den Mosquitto Broker (MQTT) ändern.

- Ich muss nicht bei dem Home Assistant Server alle Integrationen für die IP-Änderungen der IoT-Geräte anpassen.

. Ich muss bei mir aktuell lediglich bei 4 Geräten (Arbeits-PC, Arbeits-Notebook, Drucker, Daten-NAS) IP-Änderungen vornehmen, sprich diese sind dann im Gastnetz.

2. Der Fritzbox VPN-Zugang auf die IoT-Geräte funktioniert weiterhin, denn nur dafür benötige ich den VPN-Zugang eigentlich.

3. Die IoT-Geräte sind in der Kommunikation untereinander und mit dem Internet, nicht beschränkt.

4. Die Fritzbox kommt - zumindest dem ersten Einschein nach - bei meinem Aufbau hier nicht ins "trudeln".

Anm.: Für die Umsetzung habe ich noch einen weiteren kleinen TP-Link Switch integriert, den ich hier ebenfalls noch herumliegen hatte. Somit erfolgte/erfolgt die Umsetzung immer noch mit den vorhandenen Mitteln.

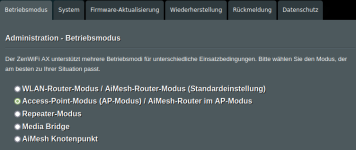

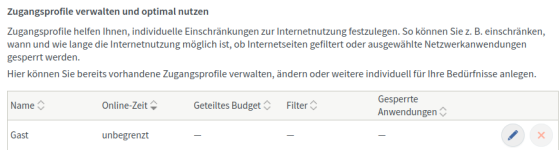

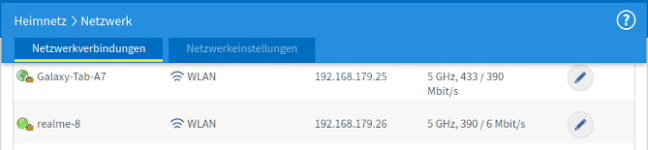

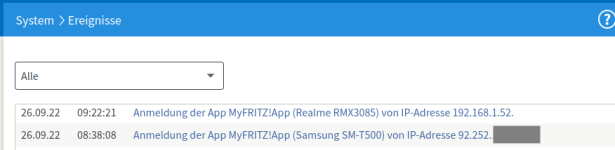

Aktuell brauchte ich zum testen noch nicht viel umsetzen. Einfach den TP-Link Switch an den LAN 4 Port der Fritzbox und das Fritzbox Gastnetz für LAN und WLAN ohne Einschränkungen aktivieren. WLAN Gastnetz deswegen da ich mich mit dem Arbeits-Notebook ja auch mit dem Gastnetz verbinden will/muss.

Da sowohl mein Arbeits-PC, als auch mein Arbeits-Notebook, ja über LAN und WLAN verfügen, sind sie per LAN mit dem Gastnetz verbunden und können/könnten per WLAN sich sowohl mit dem Gastnetz, aber auch mit dem normalen Heimnetz verbinden. Mit allen anderen WLAN-Clients (z.B. Tablets, Smartphones) ist eine Verbindung in das Gastnetz gegeben, aber es wäre auch - im Fall der Fälle - eine Verbindung in das normale Heimnetz

möglich.

In der Theorie (und in bunt)

sieht/sehe die vollständige Umsetzung dann so aus: Siehe LAN_Plan_Gastnetz.pdf

Im Moment sehe ich keinen Denkfehler von mir bei dieser Umsetzung. Eine "saubere" Trennung ist gegeben, d.h. ein Zugriff auf die Daten meines Arbeits-PC, Arbeit-Notebooks und Daten-NAS über die IoT-Geräte ist nicht möglich, sofern ich diese nicht per WLAN mit dem Gastnetz verbinde. Irgendwelche Portfreigaben oder -weiterleitungen sind nicht notwendig, d.h. NAT und die (minimalen) "Firewall-Funktionen" der Fritzbox greifen weiterhin.

Ich sehe in dieser Variante eigentlich nur Vorteile. Sollte ich dann irgendwann doch Geld in den Hand nehmen und z.B. in eine OPNSense-Fireware, oder Mikrotik-Router, oder L3-Switch, oder ... investieren um die Sicherheit zu erhöhen, wäre eine Umstellung sehr schnell möglich.

Das einzige was ich ein wenig vermisse, aber das ist bei dieser Trennung der Netze eh unvermeidbar, ist meine Außenkameras auf dem Monitor des Arbeits-PCs, immer

direkt im Blick zu haben. Also das hier.

Ich habe im Arbeitszimmer zwar noch einen Smart-TV, auf dem die Live-Streams der Außenkameras auch dargestellt werden, aber der ist halt nicht direkt im Blickfeld und den dafür dauernd laufen zu lassen ist natürlich auch ökonomischer/ökologischer Blödsinn.

Ich werde diesen Aufbau jetzt mal testen und sollten mir keine Probleme oder (Denk)Fehler auffallen dann auch kompl. so umsetzen.

Falls hier jemanden mögliche Probleme oder Fehler auffallen dann bitte ich um Info. Vielleicht habe ich ja wirklick einen schwerwiegenden (Denk)Fehler gemacht.

VG Jim