@Janüscht: leider hatte sich mein Terminal-Fenster aufgehängt, so dass ich die jeweiligen Fehlermeldungen nach Absetzen der Befehle nicht rauskopieren konnte.

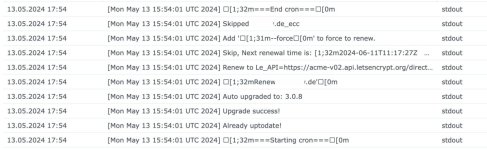

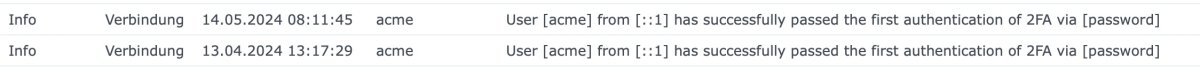

Ja, ich nutze Watchtower und ja, bisher war das Log leer. Was ich noch im DS-Log finden konnte, dass der letzte aktive Zugriff vom 13.04. und auch heute

Und ja, die Sache mit der "Syno_Device_ID" hat nichts mit dem deploy zu tun.

Du bringst einiges durcheinander!

Vielleicht drücke ich mich in dem Thema nicht immer zielorientiert aus, aber so lange ich verstehe, was

IHR mir mit auf den Weg gebt.

Stand ist:

Code:

Le_CertCreateTimeStr='2024-05-14T06:54:58Z'

Le_NextRenewTimeStr='2024-07-12T06:54:58Z'

Und in der domain.conf u.a. diese Einträge:

Code:

SAVED_SYNO_USE_TEMP_ADMIN=''

SAVED_SYNO_USERNAME='ein-admin-user'

SAVED_SYNO_PASSWORD='xxxxxxxxxxxxxxxxxxxxxx'

die Syno-Einträge in der domain.conf im Zertifikatsordner zu löschen und den Deploy noch einmal auszuführen.

Werde ich beim nächsten Mal tun.

Gibt's jetzt noch irgendwas, was ich im Nachgang an Daten/Infos (sofern noch vorhanden) bereitstellen kann, um dem Problem auf die Schliche zu kommen? Was sollte ich an Daten im Auge behalten?

Wie gesagt, auch wenn das keine "wissenschaftliche Abarbeitung/Ursachenermittlung" war, das aktuelle Zertifikat im Sinne einer Neuinstallation zu deployen, hat funktioniert.

So, und jetzt immer feste druff...

) war, dass ich wieder händisch einen TOTP eingeben musste.

) war, dass ich wieder händisch einen TOTP eingeben musste.