Der "Otto-Normalbenutzer" muss sich eigentlich nicht mit der Linux-Konsole und kryptischen Befehlsketten auseinandersetzen, da das Einhängen und Trennen verschlüsselter Ordner über den DSM erledigt werden kann. Und daran ist zunächst nichts kompliziert.

Spannend wird es jedoch, wenn man anfängt nach Möglichkeiten zu suchen, einen verschlüsselten Ordner im Notfall selbst und ohne DSM entschlüsseln zu können. Da stößt man dann auf den ein oder anderen Prozess, der sich einem nicht wirklich erschließt. So auch das Thema "Passwort steht als Klarname in der bash_history.log, wenn man den synoshare auf der Konsole abfeuert". Denn eigentlich macht Linux genau das, was es schon immer getan hat, nämlich so viel wie möglich zu protokollieren. Und gäbe es die bash_history.log nicht, würde sich das Debugging oftmals schwieriger gestalten. Von daher ist erst mal alles chic.

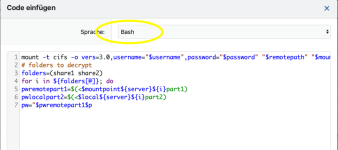

Dumm ist halt, das Linux auch den synoshare Befehl in der bash_history.log loggt und somit auch das im Klarnamen eingegebene Passwort. Das hätte Synology eigentlich wissen müssen und daher sowas nicht zulassen dürfen. Daher auch der Umweg über das o.a. Script, da hierbei das Passwort an eine Shell-Variable übergeben wird, dessen Inhalt von der bash_history.log nicht erfasst wird.

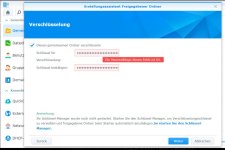

Aber... eigentlich kenne ich das auch nicht so, einen verschlüsselten Ordner direkt mit dessen Passwort auf direktem Wege einzuhängen, sondern den Weg über einen Verschlüsselungsschlüssel, dem sogenannten Key-File zu nehmen. Wie das genau funktioniert, ist

hier ganz gut beschrieben.

...oder kann dann immer noch jemand mit physischen Zugriff auf das NAS die Verschlüsselung locker aushebeln?

Derjenige, der physischen Zugang zu deiner Synology NAS hat, der wäre wohl auch in der Lage, die bash_history.log auszulesen. Auf der anderen Seite verwendet Synology für die Entschlüsselung des Verschlüsselungsschlüssel ein standardisiertes Passwort, welches sicherlich nicht jeder kennt und ich werde es auch nicht nennen. Kann auch sein, das Synology das Vorgehen mittlerweile geändert hat. Ich bin in dem Thema aktuell nicht ganz drin. Egal...

Ich selber nutze zwar ebenfalls die Ordnerverschlüsselung des DSM, aber ich habe auch ein eigenes Script, welches mir eine individuelle Passhrase für Verschlüsselungsschlüssel erstellt, in dem sich mein eigentliches Passwort befindet. Name und Speicherort des Verschlüsselungsschlüssel kann dann u.a. auch ein externer Datenträger oder eine Remote Freigabe im Netzwerk sein.

Aber ich quatsche schon wieder zu viel...

) ist es schwer kompliziert.

) ist es schwer kompliziert.