Hallo,

ich möchte zukünftig nur noch über den OpenVPN Zugang der Synology von außen (Internet) auf diese zugreifen.

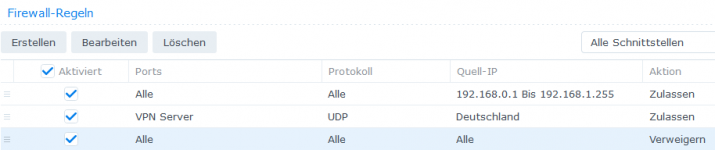

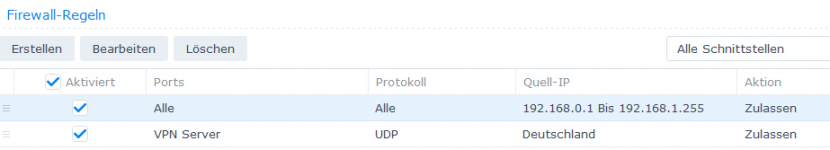

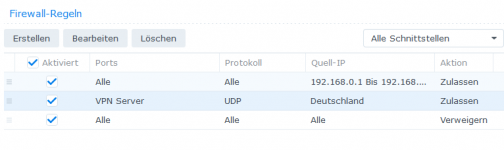

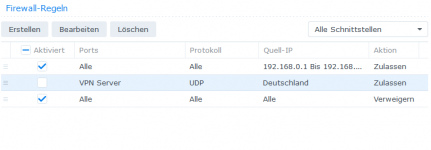

Jetzt suche ich die optimale Einstellung für die Firewall. Hatte dabei an folgende Regeln gedacht:

Regel 1:

- alle Ports zulassen

- IP Bereich auf das lokale Netz beschränken z.B.192.168.0.1 bis 192.168.0.255

Regel: 2

- Port 1194 für die OpenVPN Zugang freigeben

- IP Bereich alles freigeben (oder ggf. auf Deutschland begrenzen)

Ich hatte beim ersten Gedanken in der Regel 1 noch Ports für verschiedenen Anwendungen spezifiziert, dacht dann aber das es nicht notwendig ist weil das ja nur intern abläuft.

Das müsst doch eigentlich ok sein, oder habe ich da einen Gedankenfehler drin?

ich möchte zukünftig nur noch über den OpenVPN Zugang der Synology von außen (Internet) auf diese zugreifen.

Jetzt suche ich die optimale Einstellung für die Firewall. Hatte dabei an folgende Regeln gedacht:

Regel 1:

- alle Ports zulassen

- IP Bereich auf das lokale Netz beschränken z.B.192.168.0.1 bis 192.168.0.255

Regel: 2

- Port 1194 für die OpenVPN Zugang freigeben

- IP Bereich alles freigeben (oder ggf. auf Deutschland begrenzen)

Ich hatte beim ersten Gedanken in der Regel 1 noch Ports für verschiedenen Anwendungen spezifiziert, dacht dann aber das es nicht notwendig ist weil das ja nur intern abläuft.

Das müsst doch eigentlich ok sein, oder habe ich da einen Gedankenfehler drin?