- Registriert

- 09. Nov. 2016

- Beiträge

- 4.287

- Reaktionspunkte

- 681

- Punkte

- 194

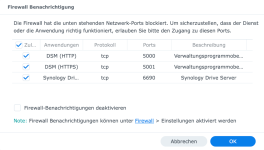

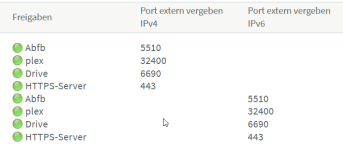

So isses, bis auf den Port, das ist 443

Damit hast du sicherheitstechnisch das Beste erreicht was so möglich ist.

Toppen lässt es sich nur noch mit einem VPN, was man am besten im Router betreibt und nicht auf der Syno. Damit landest du direkt im LAN und es ist so als wärst du mit deinem mobilen Gerät zu Hause und hast alle Optionen eines lokalen Netzwerkes.

Damit hast du sicherheitstechnisch das Beste erreicht was so möglich ist.

Toppen lässt es sich nur noch mit einem VPN, was man am besten im Router betreibt und nicht auf der Syno. Damit landest du direkt im LAN und es ist so als wärst du mit deinem mobilen Gerät zu Hause und hast alle Optionen eines lokalen Netzwerkes.

Zuletzt bearbeitet:

.

.