- Mitglied seit

- 16. Aug 2009

- Beiträge

- 1.503

- Punkte für Reaktionen

- 31

- Punkte

- 74

Hallo!

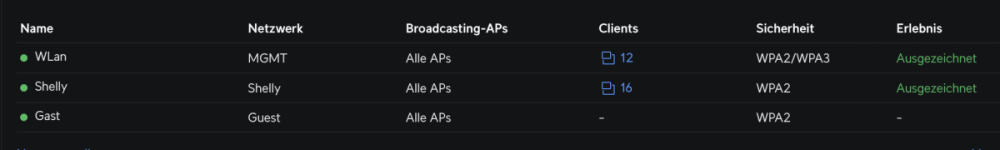

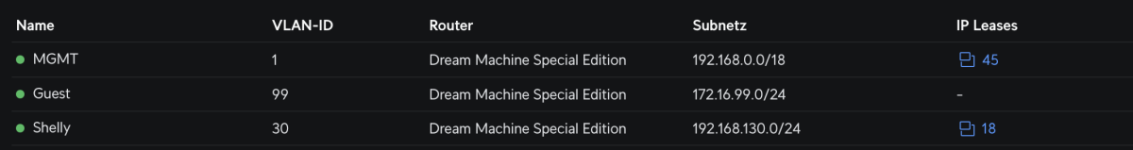

hab ein isoliertes Vlan, dh es kann mit meinem MGMT Vlan nicht direkt kommunizieren.

Wie löse ich, dass ich vom ioBroker im Docker auf die Shelly Plug S komme?

Muss ich die Syno mit einem Lan in die Vlan von Shelly stellen, oder Firewallregeln einführen (Unifi), und wie geht das im Docker?

Vielen Dank, steh komplett am Schlauch....

BG

hab ein isoliertes Vlan, dh es kann mit meinem MGMT Vlan nicht direkt kommunizieren.

Wie löse ich, dass ich vom ioBroker im Docker auf die Shelly Plug S komme?

Muss ich die Syno mit einem Lan in die Vlan von Shelly stellen, oder Firewallregeln einführen (Unifi), und wie geht das im Docker?

Vielen Dank, steh komplett am Schlauch....

BG